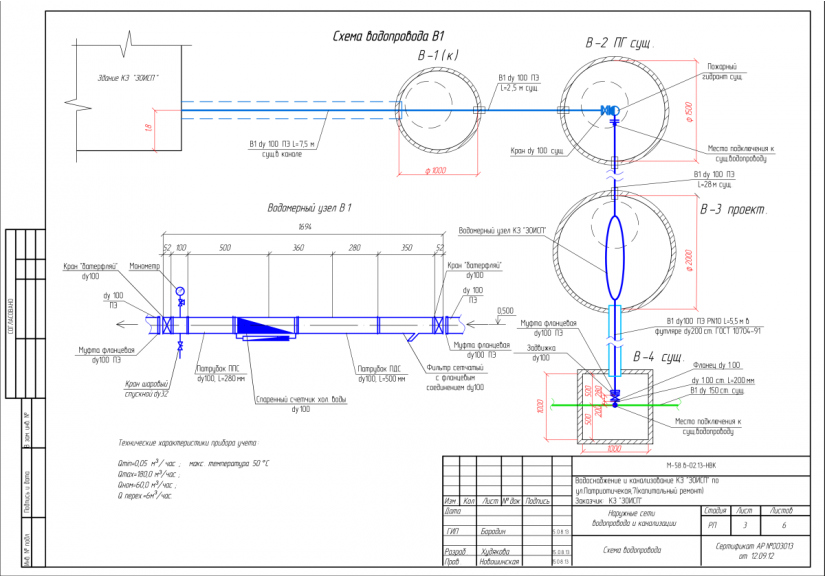

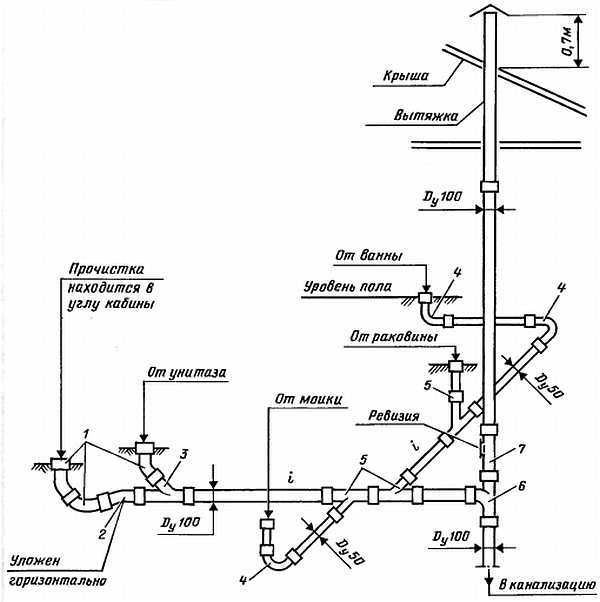

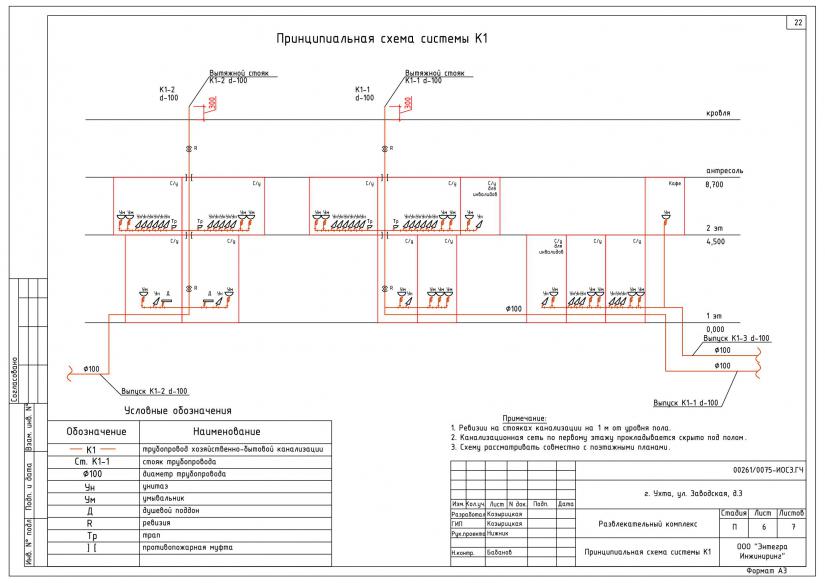

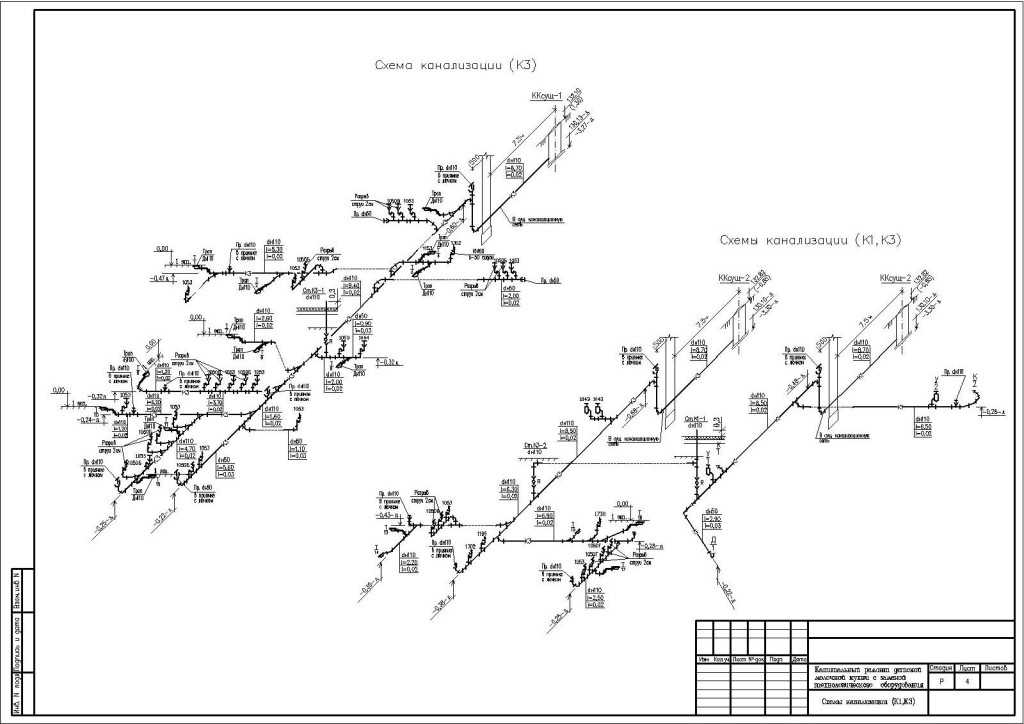

Разработка систем водоснабжения и водоотведения (ВС, ВО), раздел ВК

Разработка систем водоснабжения и водоотведения (ВС, ВО), раздел ВК | СпецразделВсе услуги

- Проектирование в Revit

- Технологические решения мусороудаления

- Проект производства работ

- Проектирование автомобильных дорог

- Дорожное проектирование

- Проектирование трасс, автодорог, развязок

- Разработка проектов улично-дорожных сетей

- Проектирование дорог, транспортной инфраструктуры

- Конструктивные решения

- Разработка инженерных сетей в Revit

- Разработка конструктивных решений в Revit

- Разработка внутриплощадочных сетей в 3D Сivil

- Схема планировочной организации земельного участка (раздел СПОЗУ)

- Инженерные сети

- Электроснабжение

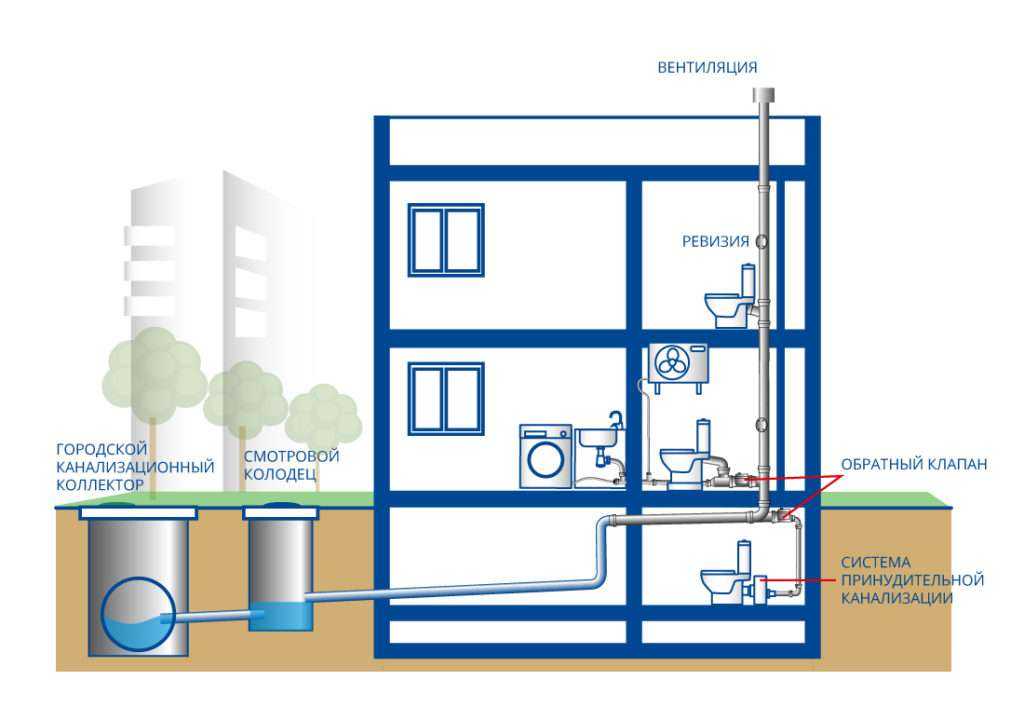

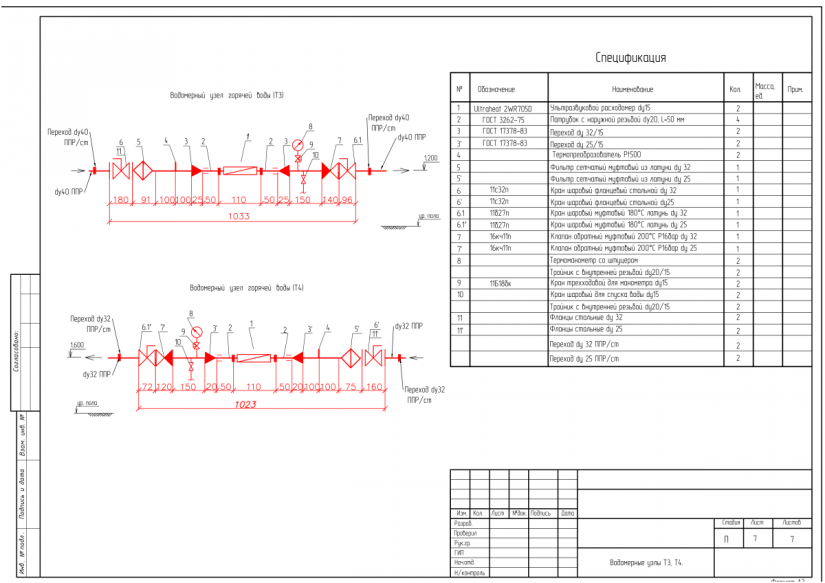

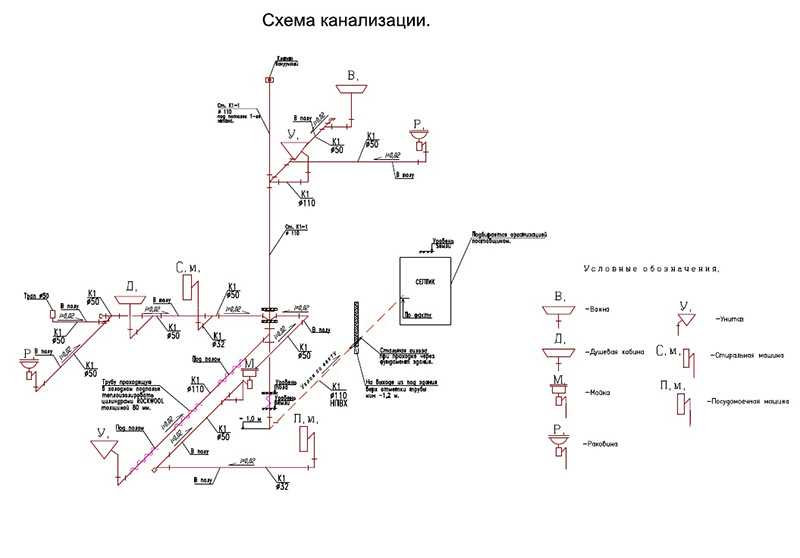

- Водоснабжение и водоотведение

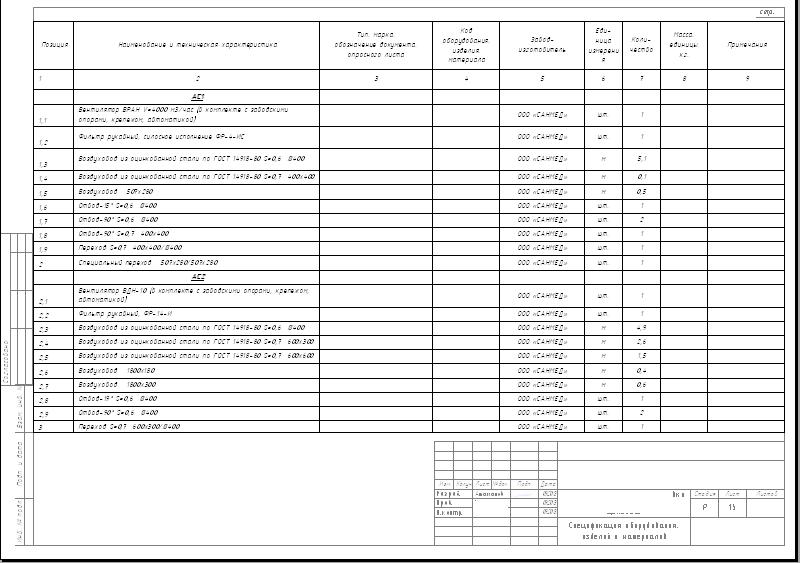

- Отопление, вентиляция, кондиционирование

- ИТП/ЦТП

- Сети связи

- Телефонизация

- Радиофикация

- Часофикация

- Телевидение

- Структурированная кабельная сеть (СКС)

- Локальная вычислительная сеть

- Системы безопасности

- Система охранной сигнализации (ОС)

- Система видеонаблюдения

- Система охранного телевидения

- Система контроля и управления доступом

- Автоматизация

- Внутриплощадочные инженерные сети

- Проект организации строительства (ПОС)

- Проект организации демонтажа (ПОД)

- Проект организации дорожного движения (ПОДД)

- Разработка схем транспортного обслуживания (СТО)

- Методическое сопровождение при разработке концепции объекта

- Экологическое обеспечение

- Перечень мероприятий по обеспечению охраны окружающей среды ПМ ООС

- Оценка воздействия на окружающую среду (ОВОС)

- Проект сокращения санитарно-защитной зоны (СЗЗ)

- Технологический регламент процесса обращения с отходами

- Дендрология, дендрологический план

- Технологические решения

- Технологические решения ДОУ

- Технологические решения школ

- Технологические решения офисных помещений

- Технологические решения автостоянки

- Технологические решения складских комплексов

- Технологические решения кафе, столовые, рестораны

- Технологические решения предприятий торговли

- Технологические решения бассейнов

- Технологические решения фитнес центров, тренажерных залов

- Технологические решения вертикального транспорта

- Технологический регламент процесса обращения с отходами строительства и сноса (ТР)

- Технологические решения производственных объектов

- Мероприятия по обеспечению пожарной безопасности (МПБ, ППМ)

- Автоматическая пожарная сигнализация

- Система оповещения и управления эвакуацией

- Автоматические системы пожаротушения

- Системы дымоудаления

- Расчет пожарного риска

- Расчет времени эвакуации

- Специальные технические условия

- Мероприятия по обеспечению доступа инвалидов (МГН, ОДИ)

- Разработка раздела «Энергетическая эффективность» (ЭЭ)

- Сведения о нормативной периодичности выполнения работ по капитальному ремонту многоквартирного дома (НКПР, СОПР)

- Мероприятия по гражданской обороне и чрезвычайным ситуациям (ПМ ГОЧС)

- ИТМ ОБКТ

- Промышленная безопасность

- Требования по безопасной эксплуатации объектов (БЭО, ТБЭ)

- Мероприятия по противодействию террористическим актам (ПТА, КОБ АТЗ).

Разработка раздела ПТА, защита (сопровождение) в экспертизе

Разработка раздела ПТА, защита (сопровождение) в экспертизе - Инсоляция и КЕО

- Охранно-защитная дератизационная система (ОЗДС)

- Структурированная система мониторинга и управления инженерными системами зданий и сооружений (СМИС)

- Система мониторинга инженерных конструкций (СМИК)

- Система управления в кризисных ситуациях (СУКС)

- Составление сметной документации

- Составление сметной документации на стадии ПД

- Составление сметной документации на стадии РД

- План аварийного разлива нефтепродуктов

- Разработка паспорта опасного производственного объекта

- Разработка декларации пожарной безопасности

- Разработка декларации промышленной безопасности

- Обследование объектов капитального строительства

- Проектирование быстровозводимых и модульных зданий

- Инструкция по эксплуатации многоквартирного жилого дома

- Корректировка проектной документации

- Другие услуги

- Разработка проектной документации для сноса и демонтажа зданий в Москве

- Разработка Специальных технических условий (СТУ) и согласование

- СМИС, СМИК, СУКС

Заместитель главы администрации Костомукшского городского округа по экономике и финансам – начальник финансово-экономического управления администрации Костомукшского городского округа

Стременовская Жанна Викторовна

Телефон: 8 (81459) 5-14-42, 8-911-662-53-54

E-mail: finanse@kostamail.

***

Заместитель главы администрации Костомукшского городского округа по экономике и финансам – начальник финансово-экономического управления:

Непосредственно осуществляет руководство подразделениями администрации: финансово-экономическим управлением, отделом закупок. Осуществляет координацию и контроль деятельности муниципальных учреждений и предприятий в рамках полномочий, переданных главой Костомукшского городского округа.

Возглавляет финансово-экономическое управление администрации Костомукшского городского округа. Координирует деятельность отдела закупок по вопросам, входящим в его компетенцию.

Координирует и возглавляет работу:

– по подготовке проекта решения Совета Костомукшского городского округа «О бюджете муниципального образования «Костомукшский городской округ» на очередной финансовый год и на плановый период»;

– по составлению отчета об исполнении бюджета Костомукшского городского округа;

– по вопросам мобилизации доходов в бюджет Костомукшского городского округа, увеличения доходного потенциала и погашению задолженности по платежам в бюджет;

– по осуществлению внутреннего муниципального контроля; по разработке стратегических направлений, целей, задач и принципов социально-экономического развития Костомукшского городского округа;

– по разработке прогнозов социально-экономического развития Костомукшского городского округа на долгосрочную, среднесрочную и краткосрочную перспективу;

– по мониторингу социально-экономического развития Костомукшского городского округа.

Участвует в заседаниях комиссий администрации в рамках своей компетенции.

Осуществляет выполнение иных полномочий, относящихся к деятельности администрации.

Исполняет полномочия главы Костомукшского городского округа на период его временного отсутствия (отпуск, командировка, нетрудоспособность, дополнительные дни отдыха).

Из Решения Совета КГО от 23 декабря 2021 года № 22-СО/IV «Об утверждении положения и структуры администрации Костомукшского городского округа»

Если заметили ошибку, выделите фрагмент текста и нажмите Ctrl+Enter

Обратная связь

Новости

-

849 карельских семей использовали средства регионального маткапитала на оплату детского сада

31.

01.2023

01.2023

-

Конкурс «Семейный архив – 2023»

31.01.2023

-

Обобщение правоприменительной практики при осуществлении муниципального земельного контроля на территории КГО за 2022 год

31.01.2023

-

Итоги комиссии по делам несовершеннолетних и защите их прав 25 января 2023 года

31.01.2023

-

В Костомукше прошла лыжная гонка «На призы Владимира Ивановича Гоголева»

30.01.2023

-

31 января – проверка готовности систем оповещения населения

30.

01.2023

01.2023

-

Итоги административной комиссии

27.01.2023

-

1 февраля – депутаты проводят приём

27.01.2023

-

В Карелии действует программа поддержки предпринимательской инициативы безработных граждан

27.01.2023

-

Волонтеры Карелии помогут в организации зимнего Фестиваля KareliaSkiFest

26.01.2023

Больше новостей…

Объявления

-

Почта России запустила досрочную подписную кампанию на второе полугодие 2023 года

01.

02.2023

02.2023

-

3-14 февраля – горячие линии Росреестра и Роскадастра

01.02.2023

-

2 февраля – «Школа электронных услуг» Росреестра

01.02.2023

-

1 февраля – отключение горячего водоснабжения (ул. Антикайнена, д. 25)

31.01.2023

-

ПРЕДУПРЕЖДЕНИЕ о неблагоприятном гидрометеорологическом явлении 31 января

30.01.2023

-

31 января – горячая линия по вопросу материнского (семейного) капитала

30.01.2023

-

С 3 по 21 февраля – кратковременные отключения электроэнергии

30.

01.2023

01.2023

-

ПРЕДУПРЕЖДЕНИЕ о неблагоприятном гидрометеорологическом явлении 30 января

29.01.2023

Все объявления…

База знаний | Стандарты

Стандарты в области качества воды

ГОСТ 18963-73 Вода питьевая. Методы санитарно-бактериологического анализа

Методы санитарно-бактериологического анализа

ГОСТ 24481-80 Вода питьевая. Выборка

ГОСТ Р 51593-2000 Вода питьевая. Выборка

ГОСТ 4192-82 Вода питьевая. Методы определения минеральных азотсодержащих веществ

ГОСТ Р 51871-2002 Установки водоподготовки. Общие требования и методы определения эффективности

ГОСТ 30813-2002 Вода и водоподготовка. Термины и определения

ГОСТ 27065-86 (СТ СЭВ 5184-85.) Качество воды. Термины и определения

ГОСТ 17.1.1.02-77. Защита природы. Гидросфера. Классификация водоемов

ГОСТ 17.1.3.07-82. Защита природы. Гидросфера. Порядок контроля качества воды в водохранилищах

ГОСТ 17.1.3.04-82. (СТ СЭВ 3077-81) Охрана природы. Гидросфера. Общие требования к контролю поверхностных и подземных вод от загрязнения пестицидами

ГОСТ 17.1.3.05-82. (СТ СЭВ 3077-81) Охрана природы. Гидросфера. Общие требования к охране поверхностных и подземных вод от загрязнения нефтью и нефтепродуктами

ГОСТ 17. 1.5.04-81. Защита природы. Гидросфера. Приборы и сооружения для отбора проб природных вод, их первичной очистки и хранения. Основные Характеристики

1.5.04-81. Защита природы. Гидросфера. Приборы и сооружения для отбора проб природных вод, их первичной очистки и хранения. Основные Характеристики

ГОСТ 17.1.5.05-85. Защита природы. Гидросфера. Общие сведения о отборе проб поверхностных и морских вод, льда и атмосферных осадков

ГОСТ 17.1.5.01-80. Защита природы. Гидросфера. Общие сведения о отборе проб донных отложений водных объектов для анализа загрязнения

ГОСТ 17.1.1.01-77. Защита природы. Гидросфера. Использование и охрана водных ресурсов. Основные термины и определения

ГОСТ 17.1.2.03-90. Защита природы. Гидросфера. Критерии и показатели качества оросительной воды

ГОСТ 17.1.3.08-82. Защита природы. Гидросфера. Правила контроля качества морской воды

ГОСТ 2874-82. Питьевая вода. Гигиенические требования и контроль качества

ТДС-2761-84. Источники централизованного хозяйственно-питьевого водоснабжения. Гигиенические и технические требования и правила выбора

Стандарт RU’z ДСт 950-2011. Питьевая вода. Гигиенические требования и контроль качества

Питьевая вода. Гигиенические требования и контроль качества

ГОСТ РУз ДСт 951-2011 Источники централизованного хозяйственно-питьевого водоснабжения. Гигиенические и технические требования и правила выбора

Стандарт RU RH 84.3.7.-2004. Порядок разработки и оформления проектов нормативов предельно допустимых сбросов загрязняющих веществ в водные объекты и на грунт

СТ РК Р 51592-2003 Вода. Общие требования к организации и методам контроля качества воды

СТ КР МУ 64-04. Предельно допустимые концентрации (ПДК) химических веществ в водных объектах хозяйственно-питьевого и рекреационного назначения. 2004.

СТ КР Ориентировочно допустимые уровни (ОДУ) химических веществ в водных объектах, используемых в хозяйственно-питьевых и рекреационных целях

СТ КР Предельно допустимые концентрации (ПДК) химических веществ в водных объектах хозяйственно-питьевого и рекреационного назначения на охраняемой территории хранения и уничтожения химического оружия

СТ РК Санитарные правила. Санитарно-эпидемиологические требования к источникам воды, хозяйственно-питьевому водоснабжению, рекреационному использованию и безопасности водных объектов

Санитарно-эпидемиологические требования к источникам воды, хозяйственно-питьевому водоснабжению, рекреационному использованию и безопасности водных объектов

Методические документы

РД 52.24.309-92. Организация и проведение мониторинговых наблюдений за загрязнением поверхностных вод в сети Роскомгидромета

РД 52.24.66-86. Система контроля точности измерений загрязнения контролируемой среды

РД 52.24.508-96. Организация и функционирование подсистемы мониторинга состояния трансграничных поверхностных вод

РД 52.24.603-2002. Метод комплексной оценки загрязнения поверхностных вод по гидрохимическому показателю

РНД 01.01.03-94 Правила охраны поверхностных вод в Республике Казахстан

Правила разработки и принятия нормативов предельно допустимого вредного воздействия на водные объекты

Правила разработки, утверждения и утверждения требований нормативно-технического, санитарно-эпидемиологического и метрологического обеспечения контроля и учета воды

Методические указания и рекомендации

Методические указания по организации системы наблюдений и контроля за качеством воды в водных объектах и водотоках в сети Госкомгидромета ОГСНК.

Временные методические указания для гидрометеорологических станций и постов по отбору проб воды и почвы на химические и гидробиологические анализы и проведению анализов первых суток.

Методические рекомендации Госкомгидромета по развернутой комплексной оценке качества поверхностных и морских вод

Методические рекомендации по анализу причин экстремальных значений загрязнения окружающей среды. Опубл. по Гидрометеоиздату.

Руководства

Руководство по химическому анализу поверхностных вод

Руководство по отбору проб воды и донных отложений в рамках региональной сети мониторинга качества вод бассейна Аральского моря. САНИГМИ.

Санитарные правила и нормы

СанПиН 4630-88. Санитарные правила и нормативы охраны качества поверхностных вод от загрязнения

СанПиН 2.1.4.559-96. Санитарные правила и нормы

СанПиН 3.01.067.97. Питьевая вода. Гигиенические требования к качеству воды в централизованных системах питьевого водоснабжения. Контроль качества

Контроль качества

СанПиН 3.01.068.97. Защитные зоны питьевой воды

СанПиН 3.02.002.04. Санитарно-эпидемиологические требования к качеству воды в централизованных системах питьевого водоснабжения

СанПиН 3.02.003.04. Санитарно-эпидемиологические требования к охране поверхностных вод от загрязнения

Другие документы

Гигиенические нормативы (утверждены Приказом Главного санитарного врача Кыргызской Республики):

- Предельно допустимые концентрации (ПДК) химических веществ в водных объектах, используемых в хозяйственно-питьевых и рекреационных целях

- Ориентировочно допустимые уровни (ОДУ) химических веществ в водоемах, используемых в хозяйственно-питьевых и рекреационных целях

- Предельно допустимые концентрации (ПДК) химических веществ в водных объектах хозяйственно-питьевого и рекреационного назначения на охраняемой территории хранения и уничтожения химического оружия

Приказ исполняющего обязанности Министра здравоохранения Республики Казахстан от 28 июня 2004 года № 506 Об утверждении санитарно-эпидемиологических правил и нормативов для хозяйственно-питьевого водоснабжения и мест рекреационного водопользования

Приказ Министра здравоохранения Республики Казахстан от 18 февраля 2005 года № 63 Об утверждении санитарно-эпидемиологических правил и нормативов Санитарно-эпидемиологические требования к содержанию охранных зон питьевой воды

Приказ исполняющего обязанности Министра здравоохранения Республики Казахстан от 13 мая 2005 года № 229 Об утверждении санитарно-эпидемиологических правил и нормативов Санитарно-эпидемиологические требования к нецентрализованному хозяйственно-питьевому водоснабжению

Приказ исполняющего обязанности Министра здравоохранения Республики Казахстан от 24 марта 2005 года № 147 Об утверждении санитарно-эпидемиологических правил и нормативов на питьевую воду Инструкция О разрешительном порядке и утверждении технических условий на присоединение объектов к системам водоснабжения и водоотведения в городах и районных центрах Республики Казахстан (утверждена приказом Председателя

Комитет жилищно-строительной политики Министерства энергетики, индустрии и торговли Республики Казахстан, 30 декабря 1997 г. )

)

Текущие киберугрозы системам водоснабжения и водоотведения США

Официальный веб-сайт правительства США Вот откуда вы знаете

CISA.gov

Услуги

Отчет

Сводка

Немедленные действия, которые могут быть предприняты службами WWS для защиты от злонамеренной киберактивности

• Не нажимайте на подозрительные ссылки.

• Если вы используете RDP, защитите и отслеживайте его.

• Используйте надежные пароли.

• Использовать многофакторную аутентификацию.

Примечание: В этом бюллетене используется структура MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK®), версия 9. См. ATT&CK для предприятий, чтобы узнать обо всех упомянутых тактиках и методах злоумышленников.

См. ATT&CK для предприятий, чтобы узнать обо всех упомянутых тактиках и методах злоумышленников.

Этот совместный бюллетень является результатом аналитических усилий Федерального бюро расследований (ФБР), Агентства кибербезопасности и инфраструктуры (CISA), Агентства по охране окружающей среды (EPA) и Агентства национальной безопасности (АНБ). продолжающаяся злонамеренная киберактивность — как известных, так и неизвестных субъектов — направленная на сети, системы и устройства информационных технологий (ИТ) и операционных технологий (ОТ) объектов сектора водоснабжения и водоотведения США (ВСС). Эта деятельность, которая включает в себя попытки нарушить целостность системы посредством несанкционированного доступа, ставит под угрозу способность объектов ОСВС поставлять чистую питьевую воду и эффективно управлять сточными водами своих сообществ. Примечание: несмотря на то, что киберугрозы в критически важных секторах инфраструктуры растут, в этом бюллетене не предполагается указывать на сектор WWS более строгие цели по сравнению с другими.

Для защиты объектов WWS, включая водоочистные сооружения Министерства обороны (DoD) в Соединенных Штатах и за рубежом, от TTP, перечисленных ниже, CISA, ФБР, Агентство по охране окружающей среды и АНБ настоятельно призывают организации принять меры, описанные в рекомендуемых мерах по смягчению последствий. раздел этого совета.

Нажмите здесь, чтобы открыть PDF-версию этого отчета.

Технические подробности

Обзор угроз

Тактика, методы и процедуры

Объекты WWS могут быть уязвимы для следующих общих тактик, методов и процедур (TTP), используемых злоумышленниками для компрометации ИТ- и ОТ-сетей, систем и устройства.

- Целевой фишинг персонала для доставки вредоносных полезных нагрузок, включая программы-вымогатели [T1566].

- Спирфишинг — один из наиболее распространенных методов, используемых для первоначального доступа к ИТ-сетям. Персонал и его потенциальная неосведомленность о кибербезопасности являются уязвимостью внутри организации.

Персонал может открывать вредоносные вложения или ссылки для выполнения вредоносных полезных данных, содержащихся в электронных письмах от злоумышленников, которые успешно обошли элементы управления фильтрацией электронной почты.

Персонал может открывать вредоносные вложения или ссылки для выполнения вредоносных полезных данных, содержащихся в электронных письмах от злоумышленников, которые успешно обошли элементы управления фильтрацией электронной почты. - Когда организации интегрируют ИТ с системами OT, злоумышленники могут получить доступ — преднамеренно или непреднамеренно — к активам OT после того, как ИТ-сеть была скомпрометирована с помощью фишинга и других методов.

- Использование подключенных к Интернету служб и приложений, обеспечивающих удаленный доступ к сетям WWS [T1210].

- Например, злоумышленники могут использовать протокол удаленного рабочего стола (RDP), который небезопасно подключен к Интернету, для заражения сети программами-вымогателями. Если RDP используется для оборудования управления технологическим процессом, злоумышленник также может поставить под угрозу работу WWS. Примечание: более широкое использование удаленных операций из-за COVID-19пандемия, вероятно, увеличила распространенность слабых мест, связанных с удаленным доступом.

- Например, злоумышленники могут использовать протокол удаленного рабочего стола (RDP), который небезопасно подключен к Интернету, для заражения сети программами-вымогателями. Если RDP используется для оборудования управления технологическим процессом, злоумышленник также может поставить под угрозу работу WWS. Примечание: более широкое использование удаленных операций из-за COVID-19пандемия, вероятно, увеличила распространенность слабых мест, связанных с удаленным доступом.

- Спирфишинг — один из наиболее распространенных методов, используемых для первоначального доступа к ИТ-сетям. Персонал и его потенциальная неосведомленность о кибербезопасности являются уязвимостью внутри организации.

- Использование неподдерживаемых или устаревших операционных систем и программного обеспечения.

- Злоумышленники, вероятно, стремятся воспользоваться очевидными недостатками организаций, которые либо не имеют ресурсов для модернизации ИТ-/ОТ-инфраструктуры, либо предпочитают не расставлять приоритеты. Средства WWS, как правило, выделяют ресурсы для физической инфраструктуры, нуждающейся в замене или ремонте (например, трубы), а не для инфраструктуры IT/OT.

- Тот факт, что объекты ВВС представляют собой муниципальные системы с непостоянным ресурсным обеспечением, не все из которых имеют ресурсы для применения неизменно высоких стандартов кибербезопасности, может способствовать использованию неподдерживаемых или устаревших операционных систем и программного обеспечения.

- Эксплуатация устройств системы управления с уязвимыми версиями прошивки.

- Системы WWS обычно используют устаревшие устройства системы управления или версии прошивки, которые подвергают сети WWS общедоступным и удаленно исполняемым уязвимостям.

Успешная компрометация этих устройств может привести к потере контроля над системой, отказу в обслуживании или потере конфиденциальных данных [T0827].

Успешная компрометация этих устройств может привести к потере контроля над системой, отказу в обслуживании или потере конфиденциальных данных [T0827].

- Системы WWS обычно используют устаревшие устройства системы управления или версии прошивки, которые подвергают сети WWS общедоступным и удаленно исполняемым уязвимостям.

Кибервторжения в сектор WWS

Кибервторжения, нацеленные на объекты WWS в США, выявляют уязвимости, связанные со следующими угрозами:

- Внутренние угрозы от нынешних или бывших сотрудников, которые используют неправомерно активные учетные данные

- Атаки программ-вымогателей

Кибервторжения в сектор WWS с 2019 г. по начало 2021 г. включают:

- В августе 2021 г. злоумышленники использовали программу-вымогатель Ghost варианта против объекта WWS в Калифорнии. Вариант программы-вымогателя находился в системе около месяца и был обнаружен, когда три сервера диспетчерского управления и сбора данных (SCADA) отобразили сообщение о программе-вымогателе.

- В июле 2021 года киберпреступники использовали удаленный доступ для внедрения программы-вымогателя ZuCaNo на компьютер SCADA сточных вод предприятия WWS в штате Мэн.

Система очистки работала вручную до тех пор, пока компьютер SCADA не был восстановлен с помощью местного управления и более частых обходов операторов.

Система очистки работала вручную до тех пор, пока компьютер SCADA не был восстановлен с помощью местного управления и более частых обходов операторов. - В марте 2021 года киберпреступники использовали неизвестный вариант программы-вымогателя против объекта WWS в Неваде. Программа-вымогатель затронула SCADA-систему жертвы и системы резервного копирования. Система SCADA обеспечивает видимость и мониторинг, но не является полноценной системой управления производством (ICS).

- В сентябре 2020 года персонал предприятия WWS в Нью-Джерси обнаружил, что потенциальная программа-вымогатель Makop скомпрометировала файлы в их системе.

- В марте 2019 года бывший сотрудник предприятия WWS в Канзасе безуспешно пытался угрожать безопасности питьевой воды, используя свои учетные данные пользователя, которые не были отозваны на момент его отставки, для удаленного доступа к компьютеру учреждения.

Меры по смягчению последствий

ФБР, CISA, EPA и АНБ рекомендуют предприятиям WWS, включая водоочистные сооружения Министерства обороны США и других стран, использовать анализ с учетом рисков для определения применимости ряда технических и нетехнических мер по смягчению последствий. для предотвращения, обнаружения и реагирования на киберугрозы.

для предотвращения, обнаружения и реагирования на киберугрозы.

Мониторинг WWS

Персонал, ответственный за мониторинг WWS, должен проверять следующие подозрительные действия и индикаторы, которые могут свидетельствовать о деятельности злоумышленника: частично;

Смягчение последствий удаленного доступа

Примечание. Более широкое использование удаленных операций из-за пандемии COVID-19 увеличивает необходимость для владельцев-операторов активов оценивать риск, связанный с расширенным удаленным доступом, чтобы убедиться, что он находится в допустимых пределах.

- Требовать многофакторную аутентификацию для любого удаленного доступа к сети OT, в том числе из ИТ-сети и внешних сетей.

- Используйте черные и разрешенные списки, чтобы ограничить удаленный доступ пользователями с подтвержденными деловыми и/или операционными потребностями.

- Убедитесь, что для всех технологий удаленного доступа включено ведение журнала, и регулярно проверяйте эти журналы для выявления случаев несанкционированного доступа.

- Используйте функции ручного запуска и остановки вместо всегда активированного автоматического доступа, чтобы сократить время работы служб удаленного доступа.

- Аудит сетей для систем, использующих службы удаленного доступа.

- Закройте ненужные сетевые порты, связанные со службами удаленного доступа (например, RDP — порт 3389 протокола управления передачей [TCP]).

- При настройке управления доступом для хоста используйте пользовательские настройки, чтобы ограничить доступ, который может попытаться получить удаленная сторона.

Смягчение сетевых угроз

- Внедрение и обеспечение надежной сегментации сети между ИТ-сетями и сетями ОТ для ограничения возможности злоумышленников в киберпространстве переключаться на сеть ОТ после компрометации ИТ-сети.

- Внедрение демилитаризованных зон (DMZ), брандмауэров, переходных серверов и диодов односторонней связи для предотвращения нерегулируемой связи между ИТ- и OT-сетями.

- Разработка/обновление карт сети для обеспечения полного учета всего оборудования, подключенного к сети.

- Удалите из сетей любое оборудование, которое не требуется для выполнения операций, чтобы уменьшить поверхность атаки, которую могут использовать злоумышленники.

- Удалите из сетей любое оборудование, которое не требуется для выполнения операций, чтобы уменьшить поверхность атаки, которую могут использовать злоумышленники.

Планирование и оперативное смягчение последствий

- Обеспечьте, чтобы план реагирования организации на чрезвычайные ситуации учитывал весь спектр потенциальных последствий кибератак для операций, включая потерю или манипулирование обзором, потерю или манипулирование контролем, а также угрозы безопасности.

- План также должен учитывать третьи стороны, которым законно необходим доступ к сети OT, включая инженеров и поставщиков.

- Ежегодно пересматривайте, тестируйте и обновляйте план реагирования на чрезвычайные ситуации, чтобы обеспечить его точность.

- Используйте возможность переключения на альтернативные системы управления, включая ручное управление, при условии ухудшения электронной связи.

- Позвольте сотрудникам получить опыт принятия решений с помощью кабинетных учений, которые включают сценарии потери видимости и контроля. Используйте такие ресурсы, как Контрольный список действий при инцидентах кибербезопасности Агентства по охране окружающей среды (EPA), а также Контрольный список реагирования на программы-вымогатели на стр.

11 Совместного руководства по программам-вымогателям CISA-Multi-State Information Sharing and Analysis Center (MS-ISAC).

11 Совместного руководства по программам-вымогателям CISA-Multi-State Information Sharing and Analysis Center (MS-ISAC).

Смягчение систем безопасности

- Установка независимых систем кибер-физической безопасности. Это системы, которые физически предотвращают возникновение опасных условий, если система управления скомпрометирована злоумышленником.

- Примеры средств контроля системы киберфизической безопасности включают:

- Размер насоса подачи химикатов

- Зубчатое зацепление на клапанах

- Реле давления и т. д.

- Эти типы контроля приносят пользу объектам сектора WWS, особенно небольшим объектам с ограниченными возможностями кибербезопасности, поскольку они позволяют персоналу объекта оценивать системы по наихудшему сценарию и определять защитные решения. Включение систем киберфизической безопасности позволяет операторам предпринимать физические шаги для ограничения ущерба, например, путем предотвращения повышения pH до опасного уровня кибер-злоумышленниками, получившими контроль над насосом гидроксида натрия.

- Примеры средств контроля системы киберфизической безопасности включают:

Дополнительные меры по смягчению последствий

- Стимулируйте организационную культуру киберготовности. См. руководство CISA Cyber Essentials вместе с элементами, перечисленными в разделе «Ресурсы» ниже.

- Обновите программное обеспечение, включая операционные системы, приложения и встроенное ПО в сетевых ресурсах ИТ. Используйте стратегию оценки на основе рисков, чтобы определить, какие сетевые активы и зоны OT должны участвовать в программе управления исправлениями. Рассмотрите возможность использования централизованной системы управления исправлениями.

- Настройте антивирусные и антивредоносные программы на регулярное сканирование ресурсов ИТ-сети с использованием актуальных сигнатур. Используйте стратегию инвентаризации активов с учетом рисков, чтобы определить, как сетевые активы OT идентифицируются и оцениваются на наличие вредоносных программ.

- Внедрите регулярные процедуры резервного копирования данных как в сетях ИТ, так и в сетях ОТ.

- Регулярно проверяйте резервные копии.

- Убедитесь, что резервные копии не подключены к сети, чтобы предотвратить потенциальное распространение программ-вымогателей на резервные копии.

- По возможности включите аутентификацию устройства OT, используйте зашифрованную версию протоколов OT и шифруйте все беспроводные соединения, чтобы обеспечить конфиденциальность и подлинность передаваемых данных управления процессом.

- Используйте управление учетными записями пользователей для:

- По возможности удалите, отключите или переименуйте все системные учетные записи по умолчанию.

- Внедрите политики блокировки учетных записей, чтобы снизить риск атак методом грубой силы.

- Отслеживайте создание учетных записей уровня администратора сторонними поставщиками с помощью надежных и привилегированных политик и процедур управления учетными записями.

- Внедрите политику учетных записей пользователей, включающую установленную продолжительность деактивации и удаления учетных записей после ухода сотрудников из организации или после достижения учетными записями определенного периода бездействия.

- Внедрите элементы управления предотвращением выполнения данных, такие как списки разрешенных приложений и политики ограниченного использования программного обеспечения, которые предотвращают выполнение программ из распространенных местоположений программ-вымогателей, таких как временные папки, поддерживающие популярные интернет-браузеры.

- Обучайте пользователей с помощью осведомленности и моделирования распознавать и сообщать о попытках фишинга и социальной инженерии. Выявление и приостановка доступа пользователей, проявляющих необычную активность.

ФБР, CISA, EPA и NSA хотели бы поблагодарить Dragos, а также WaterISAC за их вклад в подготовку этого бюллетеня.

Ресурсы

Услуги по кибергигиене

CISA предлагает ряд бесплатных услуг по кибергигиене, включая сканирование уязвимостей и оценку готовности к программам-вымогателям, чтобы помочь критически важным инфраструктурным организациям оценивать, выявлять и снижать свою подверженность киберугрозам. Воспользовавшись этими услугами, организации любого размера получат рекомендации о способах снижения рисков и смягчения векторов атак.

Воспользовавшись этими услугами, организации любого размера получат рекомендации о способах снижения рисков и смягчения векторов атак.

Rewards for Justice Reporting

Программа Rewards for Justice (RFJ) Государственного департамента США предлагает вознаграждение в размере до 10 миллионов долларов США за сообщения о злонамеренной деятельности иностранных правительств в отношении критически важной инфраструктуры США. Посетите веб-сайт RFJ для получения дополнительной информации и того, как безопасно сообщать информацию.

StopRansomware.gov

Веб-страница StopRansomware.gov — это межведомственный ресурс, на котором представлены рекомендации по защите от программ-вымогателей, их обнаружению и реагированию. Сюда входят предупреждения о программах-вымогателях, отчеты и ресурсы от CISA и других федеральных партнеров, в том числе:

- CISA и MS-ISAC: Совместное руководство по программам-вымогателям

- Статистика CISA: вспышка программ-вымогателей

- Веб-семинар CISA: Борьба с программами-вымогателями

Дополнительные ресурсы

Дополнительные ресурсы, которые могут помочь в предотвращении и смягчении этой деятельности, см. :

:

- FBI-CISA-EPA-MS-ISAC Joint CSA: Компрометация водоочистного сооружения США

- WaterISAC: 15 основ кибербезопасности для предприятий водоснабжения и водоотведения

- Американская ассоциация водопроводных сооружений: Руководство по кибербезопасности и инструмент оценки

- EPA: Контрольный список действий в случае инцидента кибербезопасности

- EPA: передовой опыт в области кибербезопасности для водного сектора

- EPA: Поддержка мер кибербезопасности с помощью государственных оборотных фондов чистой воды и питьевой воды

- CISA: Киберриски и ресурсы для сектора систем водоснабжения и водоотведения, инфографика

- CISA: Критические цели и задачи обеспечения кибербезопасности ICS

- Информационный бюллетень CISA: Растущая угроза программ-вымогателей для активов операционных технологий

- CISA-MS-ISAC: Совместное руководство по программам-вымогателям

- АНБ CSA: остановить злонамеренную киберактивность против подключенных OT

- CISA: Ресурсы по предотвращению инсайдерских угроз

- NIST: Специальная публикация (SP) 800-167, Руководство по внесению приложений в белый список

- NIST: SP 800-82 Rev.

2, Руководство по безопасности промышленных систем управления (ICS) (раздел 6.2.1)

2, Руководство по безопасности промышленных систем управления (ICS) (раздел 6.2.1)

Отказ от одобрения

Информация и мнения, содержащиеся в этом документе, предоставляются «как есть» и без каких-либо гарантий. Ссылка в настоящем документе на какие-либо конкретные коммерческие продукты, процессы или услуги по торговой марке, товарному знаку, производителю или иным образом не означает и не подразумевает их одобрения, рекомендации или поддержки со стороны правительства Соединенных Штатов, и это руководство не должно использоваться в рекламных целях. или целей одобрения продукта.

Контактная информация

Чтобы сообщить о подозрительной или преступной деятельности, связанной с информацией, содержащейся в этом Совместном совете по кибербезопасности, обратитесь в местное отделение ФБР по адресу www.fbi.gov/contact-us/field-offices или в круглосуточную службу ФБР. Cyber Watch (CyWatch) по телефону (855) 292-3937 или по электронной почте CyWatch@fbi.

Разработка раздела ПТА, защита (сопровождение) в экспертизе

Разработка раздела ПТА, защита (сопровождение) в экспертизе