Сетевой узел – это… Что такое Сетевой узел?

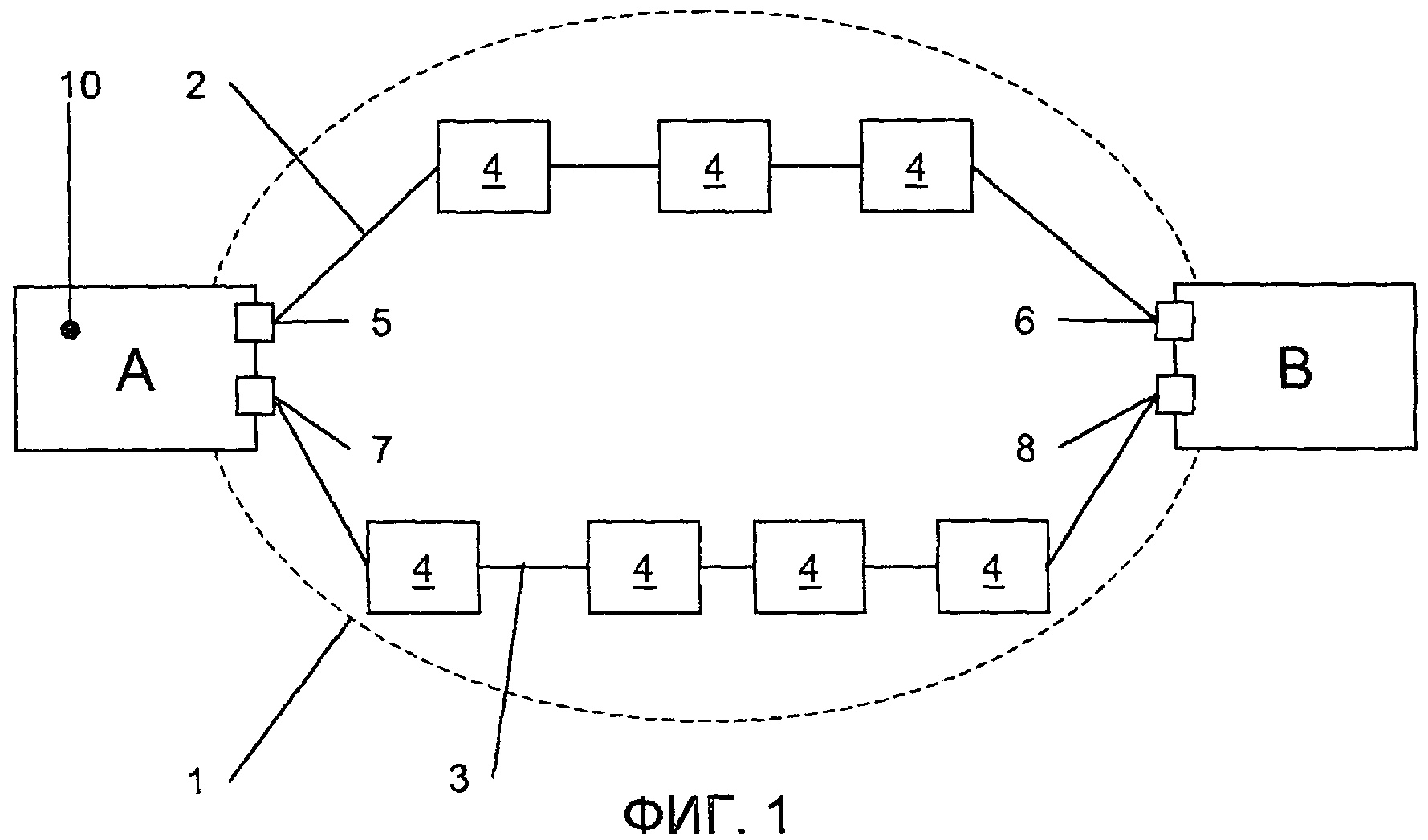

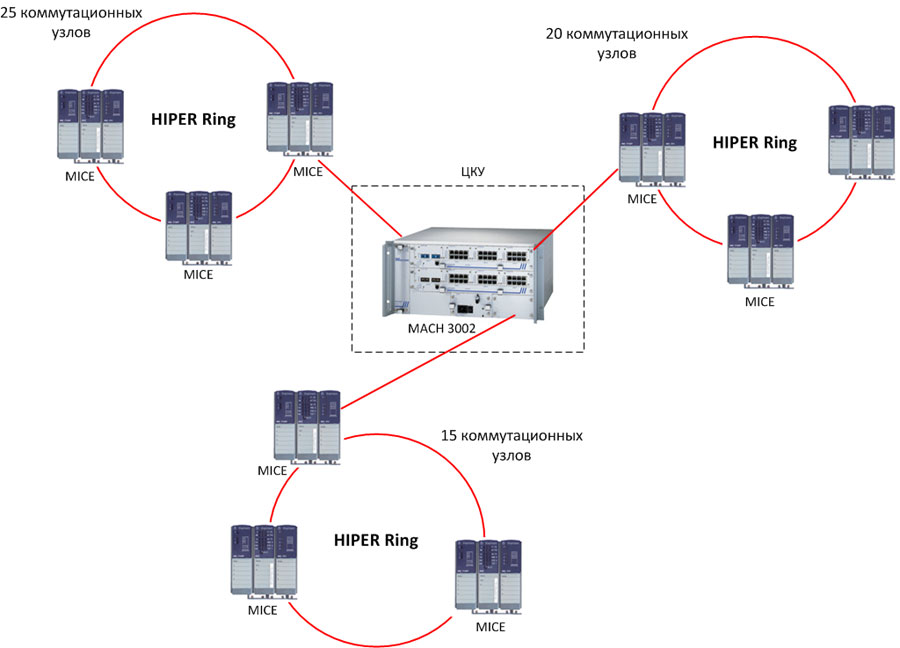

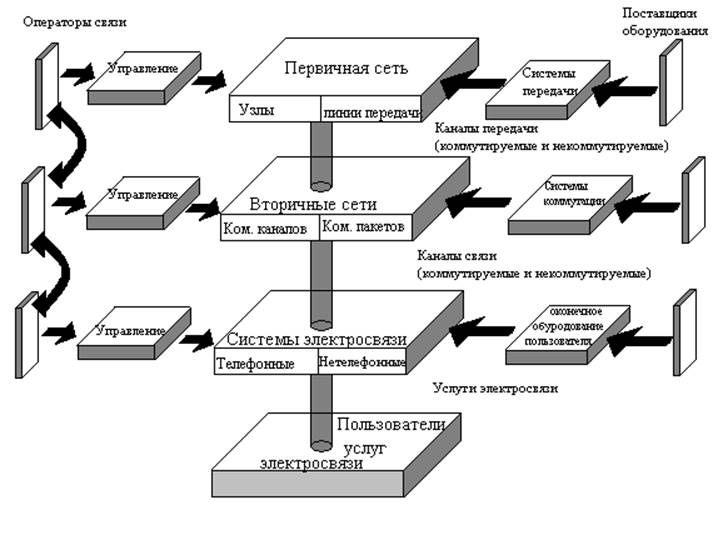

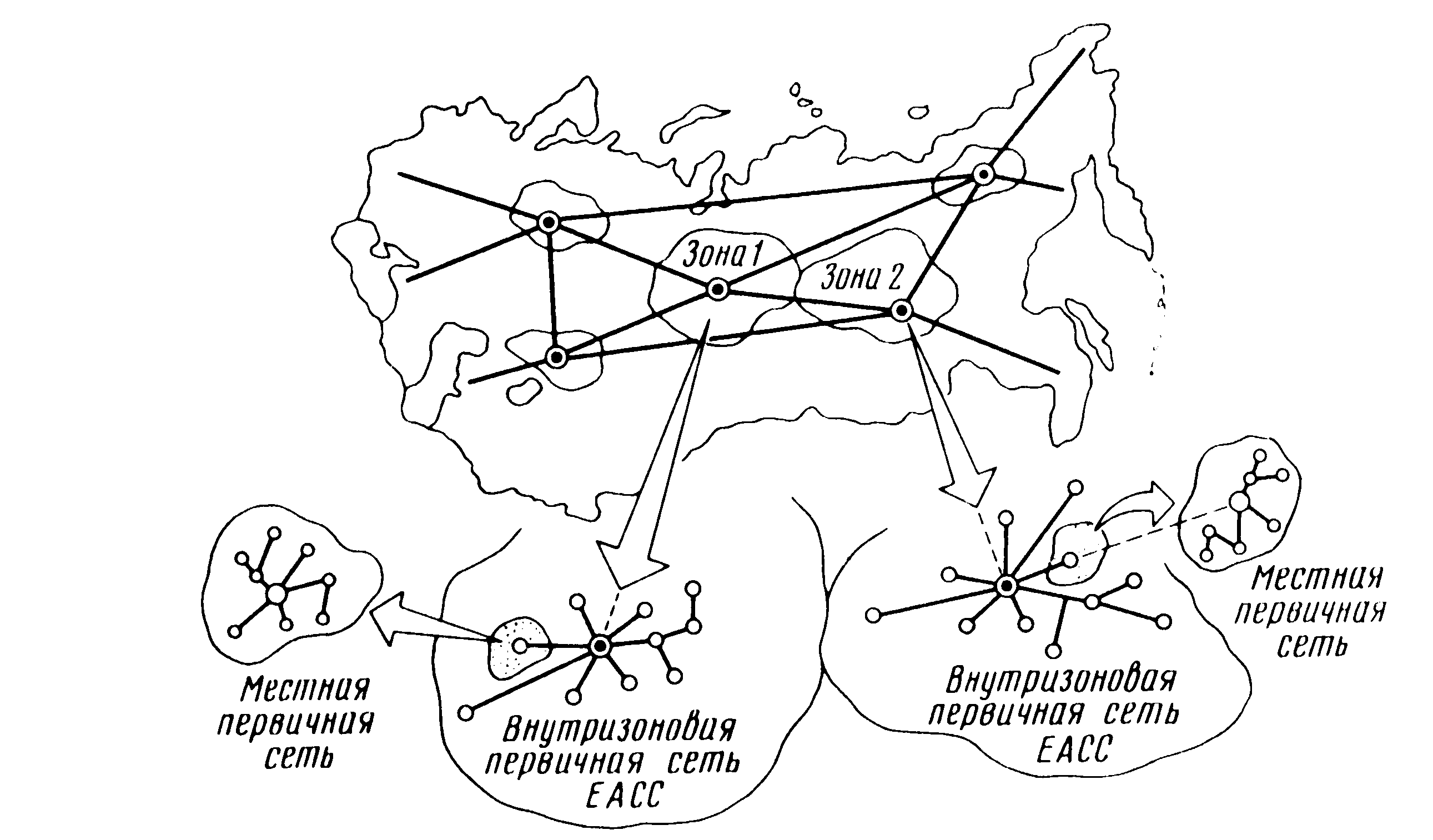

сетевой узел ЕАСС СУ — Комплекс технических средств, обеспечивающий образование и перераспределение сетевых трактов, типовых каналов передачи и типовых физических цепей ЕАСС, а также предоставление их вторичным сетям ЕАСС и отдельным организациям. Примечания 1.… … Справочник технического переводчика

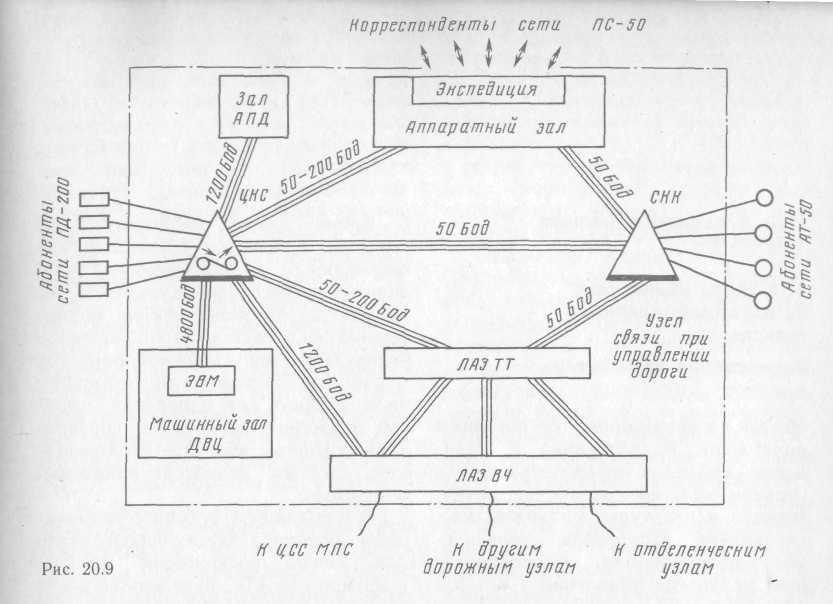

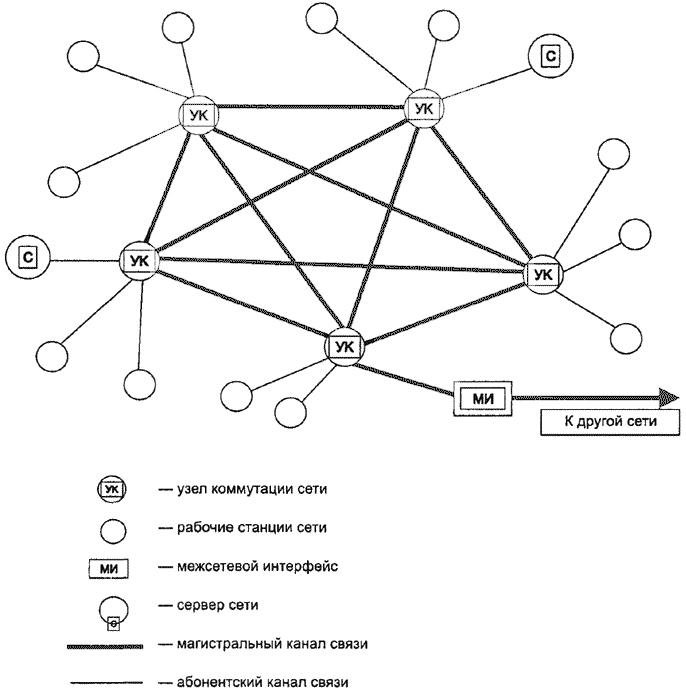

Сетевой узел связи. Узел связи — Совокупность сетевого узла первичной сети и узлов коммутации или коммутационных станций вторичных сетей, размещаемых в общих производственных сооружениях и представляющая собой организационно техническое единство Источник … Словарь-справочник терминов нормативно-технической документации

Сетевой узел ЕАСС СУ — 8. Сетевой узел ЕАСС СУ Комплекс технических средств, обеспечивающий образование и перераспределение сетевых трактов, типовых каналов передачи и типовых физических цепей ЕАСС, а также предоставление их вторичным сетям ЕАСС и отдельным… … Словарь-справочник терминов нормативно-технической документации

Сетевой узел ВАКСС — 3. Сетевой узел ВАКСС Сетевой узел национальной сети, в состав которого входит комплекс технических средств, обеспечивающий образование, транзит, переключение и предоставление потребителям групповых трактов и каналов передачи ВАКСС и… … Словарь-справочник терминов нормативно-технической документации

Сетевой узел ВАКСС Сетевой узел национальной сети, в состав которого входит комплекс технических средств, обеспечивающий образование, транзит, переключение и предоставление потребителям групповых трактов и каналов передачи ВАКСС и… … Словарь-справочник терминов нормативно-технической документации

Сетевой узел ЕАСС — 1. Комплекс технических средств, обеспечивающий образование и перераспределение сетевых трактов, типовых каналов передачи и типовых физических цепей ЕАСС, а также предоставление их вторичным сетям ЕАСС и отдельным организациям Употребляется в… … Телекоммуникационный словарь

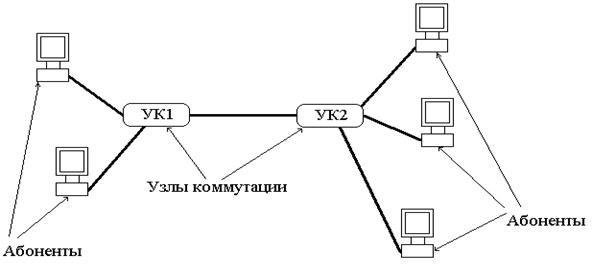

узел сетевой телеобработки данных — узел Устройство, соединяющее несколько звеньев данных вычислительной сети и осуществляющее коммутацию и (или) маршрутизацию данных по сети. Примечание В сетевой телеобработке данных различают четыре типа узлов: главный узел (главная ЭВМ), узел… … Справочник технического переводчика

сетевой анализатор — Диагностическое средство широкого назначения, позволяющее измерять основные характеристики сигналов, оценивать качество каналов связи (в виде процента ошибочных кадров и т. п.), осуществлять функции мониторинга сети и проводить статистический… … Справочник технического переводчика

п.), осуществлять функции мониторинга сети и проводить статистический… … Справочник технического переводчика

сетевой информационный центр — Узел, ответственный за информационное обеспечение сети и предоставление услуг, связанных с регистрацией абонентов, организацией доступа к сетевому каталогу и др. [Л.М. Невдяев. Телекоммуникационные технологии. Англо русский толковый словарь… … Справочник технического переводчика

узел — 01.04.14 узел (вычислительные сети) [node <network>] (2): Объект, который связан или соединен с одним или несколькими другими объектами. Примечание В топологии сети или в абстрактной компоновке узлы представляют собой точки на схеме. В… … Словарь-справочник терминов нормативно-технической документации

Узел сетевой телеобработки данных — 89. Узел сетевой телеобработки данных Узел Устройство, соединяющее несколько звеньев данных вычислительной сети и осуществляющее коммутацию и (или) маршрутизацию данных по сети. Примечание. В сетевой телеобработке данных различают четыре типа… … Словарь-справочник терминов нормативно-технической документации

Примечание. В сетевой телеобработке данных различают четыре типа… … Словарь-справочник терминов нормативно-технической документации

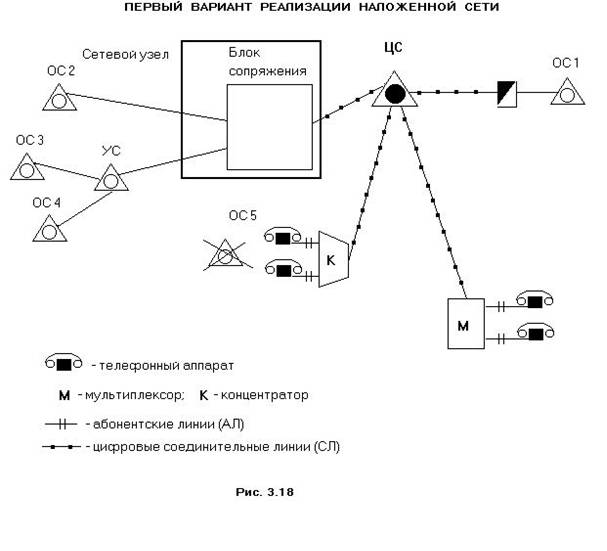

I.3.5 Сетевой узел, система и элемент сети

Читайте также

Структура сети. Сетевой адрес.

Структура сети. Сетевой адрес. Быть может оттого, что FIDONet создавалась как некоммерческая сеть, она имеет иерархическую древовидную структуру. Структура сети определяет правила передачи почты между станциями, подчиненность узлов, а также людей, ответственных за

Сетевой этикет

Сетевой этикет Чтобы чувствовать себя комфортно в любом обществе, не вызывать удивления и негодования старожилов и понимать слова и поступки других людей, необходимо знать как минимум две вещи: язык, на котором здесь общаются, и принятые правила поведения (это применимо

Сетевой маркетинг

Сетевой маркетинг

В Интернете предложения заработать деньги с помощью механизмов сетевого маркетинга (Multi-Level Marketing, MLM) встречаются на каждом углу.

Сетевой адаптер

Сетевой адаптер Чтобы пользователь мог подключить свой компьютер к локальной сети, в его компьютере должно быть установлено специальное устройство – сетевой контроллер.Сетевой адаптер выполняет множество заданий, самые главные из которых – кодирование/ декодирование

7.1. Установка сетевой платы. Настройка параметров сети

7.1. Установка сетевой платы. Настройка параметров сети Модуль сетевой платы уже должен быть установлен, кроме случая, когда сетевая плата приобреталась после установки системы. Запустите конфигуратор DrakConf (см. рис. 7.1). Рис. 7.1. Конфигуратор DrakConfЗапустите определение

11.

5. Виртуальный узел FTP

5. Виртуальный узел FTP

11.5. Виртуальный узел FTP В этом разделе книги пойдет речь о конфигурировании виртуального FTP-сервера. Создание виртуального FTP-сервера будет происходить с использованием сервера ProFTP.Для начала определимся, что такое виртуальный сервер? Как и подразумевает слово

3.2.3 Сетевой уровень

3.2.3 Сетевой уровень Функции сетевого уровня (network layer) выполняет протокол IP, который осуществляет, маршрутизацию данных между системами. Данные могут следовать по одному пути или использовать несколько различных путей при перемещении в интернете. Данные пересылаются в

15.4. Виртуальный узел FTP

15.4. Виртуальный узел FTP

Виртуальный сервер — это сервер, не существующий физически, но представляющийся пользователю как реальный сервер.

Экспорт таблицы Excel 2007 на узел SharePoint Операцию создания списка SharePoint из Excel 2007 называют экспортом таблицы Excel. В Excel 2003 это называлось публикацией списка Excel. После размещения данных на узле SharePoint пользователи могут просматривать данные Excel 2007, не открывая Excel 2007. Как и в

Перемещение данных из базы данных Access 2007 на узел SharePoint

Потребности многих приложений Access 2007 превышают простую потребность в управлении и сборе данных.

7.2.2.1. Корневая файловая система и система инициализации

7.2.2.1. Корневая файловая система и система инициализации Итак, вы выбрали загрузку Linux. Загрузчик GRUB загрузит ядро, а затем передаст ему параметры и управление. Подробновесь процесс загрузки ядра рассматриваться здесь не будет. Вам достаточно знать следующее: ядру при

Корневой узел

Корневой узел Корневой узел XML-документа — это узел, который является корнем дерева документа. Не следует путать его с корневым элементом документа, поскольку помимо корневого элемента дочерними узлами корня также являются инструкции по обработке и комментарии, которые

Узел комментария

Узел комментария

Узел комментария соответствует каждому из комментариев, которые присутствуют в документе кроме тех, которые находятся в декларации типа документа (DTD). Узлы комментариев не имеют имен; их строковым значением является текст комментария —

Узлы комментариев не имеют имен; их строковым значением является текст комментария —

СОФТЕРРА: Успехи сетевой приватизации: Создание виртуальной частной сети в домашних условиях

СОФТЕРРА: Успехи сетевой приватизации: Создание виртуальной частной сети в домашних условиях Автор: Ралько, АндрейИнтернет порой напоминает огромную шумную рыночную площадь: не слишком подходящее место для разговора с глазу на глаз, проведения совещаний или обмена

Персональные и локальные компьютерные сети

Персональные и локальные компьютерные сети

Дополнение к статье

«Подключение и настройка сетевого сканера и принтера»

- Компьютерная сеть

- Узел сети

- Персональная и локальная компьютерные сети

- Персональная компьютерная сеть (PAN)

- Локальная компьютерная сеть (LAN)

- Технологии Wi-Fi и Bluetooth в компьютерных сетях

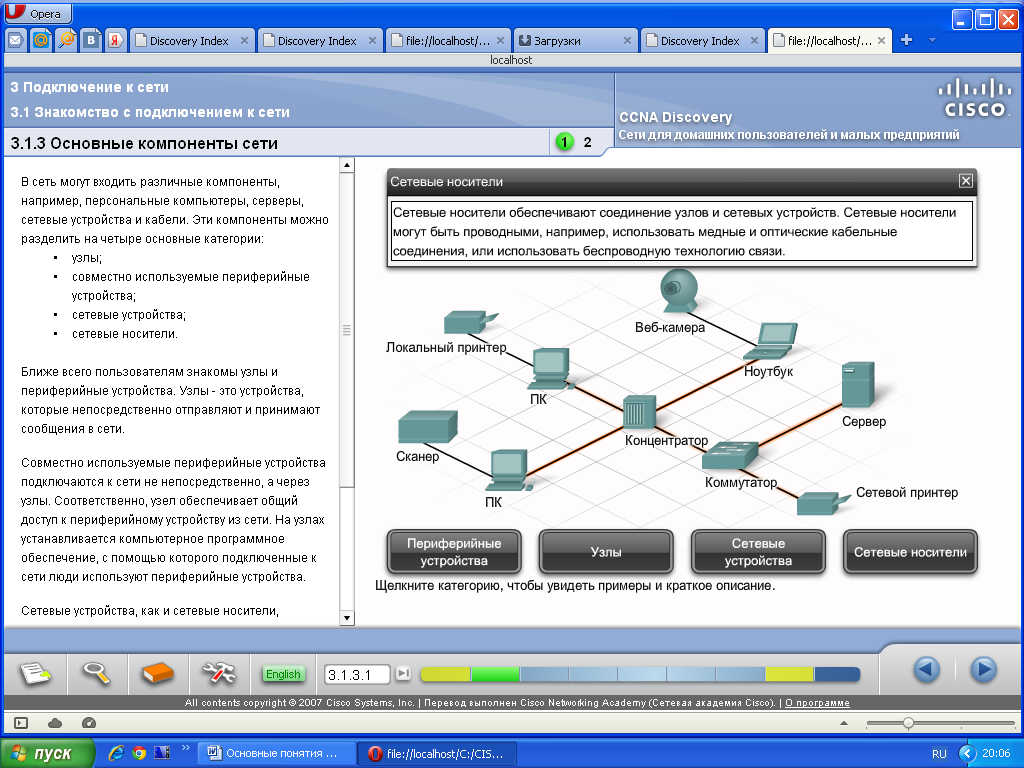

Компьютерная сеть

Соединение компьютерных устройств между собой

для их совместной работы называется компьютерной сетью.

Компьютерные сети бывают персональными и локальными.

Все компьютерные сети состоят из сетевых узлов (узлов сети).

Узел сети

Узел сети (сетевой узел) – это любое компьютерное устройство, соединённое с другими компьютерными устройствами, как часть компьютерной сети. Все узлы сети делятся на пользовательские сетевые устройства и специальное сетевое оборудование.

- Пользовательские сетевые устройства

- Компьютерная техника, с которой физически контактирует реальный пользователь сети, называется пользовательскими сетевыми устройствами. Прежде всего, это – персональные компьютеры во всевозможных их исполнениях, телефоны и средства связи, цифровая аудио-, фото- и видео-аппаратура, сканеры, принтеры, медиа-устройства и др.

- Специальное сетевое оборудование

- К специальному сетевому оборудованию относятся узлы сети, непосредственно обеспечивающие работу самой сети, это – сетевые маршрутизаторы, коммутаторы (свитчи), концентраторы, Wi-Fi и Bluetooth адаптеры и т.

п.

п.

Персональная и локальная компьютерные сети

Все компьютерные сети делятся на персональные и локальные.

Несмотря на созвучие и схожесть в их назначении, разница между персональной и локальной компьютерной сетью – огромная. Вот, просто пропасть – какая разница. При создании персональной и локальной компьютерных сетей используются совершенно разные технологии для подключения и присоединения компьютерных устройств и оборудования.

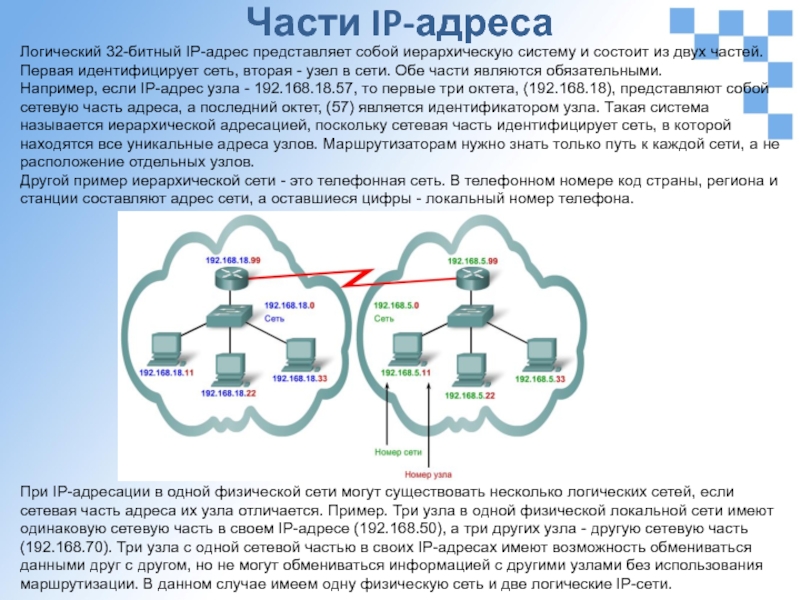

Не углубляясь в высокие материи (чтоб не перемудрить), скажу только, что локальная сеть строится исключительно с соблюдением правил сетевого IP-протокола передачи данных. Этот протокол предусматривает обязательное! присвоение уникального IP-адреса каждой единице сетевого оборудования, в пределах своей сети.

В персональной сети ничего подобного не наблюдается. Здесь сетевой интернет-протокол напрочь отсутствует и, соответственно – IP-адресов у подключённых сетевых устройств – тоже нет.

Из-за использования IP-протокола при построении локальной сети, вырисовывается главное отличие персональной сети от локальной. На пользовательском уровне, эти сети разнятся отсутствием или наличием IP-сетевых адресов. В персональной сети нет сетевых IP-адресов, тогда как в локальной сети – они присутствуют в обязательном порядке.

На пользовательском уровне, эти сети разнятся отсутствием или наличием IP-сетевых адресов. В персональной сети нет сетевых IP-адресов, тогда как в локальной сети – они присутствуют в обязательном порядке.

Персональная компьютерная сеть (PAN)

Персональная компьютерная сеть (англ. Personal Area Network, PAN) создаётся для соединения и совместной работы двух и более компьютерных устройств, принадлежащих одному пользователю (персоне). Персональная компьютерная сеть строится и работает без соблюдения правил IP-протокола передачи данных и без присвоения подключённым устройствам сетевых IP-адресов.

Структура построения любой персональной компьютерной сети очень проста. Она создаётся и корректируется автоматически, после обычного «втыкания USB-шнурка» от подключаемого устройства в системный блок персонального компьютера. За этим «втыканием USB-шнурка», обычно следует процедура установки драйверов для подключаемого персонального устройства, и вуаля – всё готово! Новое устройство установлено, подключено и уже работает!

(Прим. Драйвер – программа для согласования работы внешнего устройства ПК)

Драйвер – программа для согласования работы внешнего устройства ПК)

Характерным признаком структуры персональной сети является объединение в сеть устройств, предназначенных для личного (персонального, индивидуального) использования.

Персональные (индивидуальные) компьютерные устройства можно легко определить по наличию у них USB-разъёмов, при помощи которых устройство подключается непосредственно в системный блок персональной компьютера. Из этого выплывает ещё один признак структуры персональной сети – полное! отсутствие специального сетевого оборудования, обеспечивающего работу самой сети. Действительно, что там обеспечивать, если персональная сеть «создаётся и корректируется автоматически, после обычного «втыкания USB-шнурка» от подключаемого устройства в системный блок персонального компьютера».

Визуально, на пользовательском уровне,

к персональным устройствам относятся все устройства,

имеющие USB-подключение:

- устройства для управления компьютером

(клавиатура, мышь, джойстик) - медиа-устройства

(наушники, динамики, веб-камеры) - съёмные накопители информации

(флешки, накопители цифровой фото- и видео- техники) - средства связи и передачи информации

(телефоны, смартфоны, Wi-Fi- и Bluetooth USB-адаптеры) - офисная компьютерная техника с USB-подключением

(принтеры, плоттеры, сканеры)

Системным владельцем (сервером и администратором) для всех устройств персональной сети выступает системный блок того персонального компьютера, в который «воткнули USB-шнурки» от подключаемых устройств.

Если компьютер-владелец персональной сети подключён в локальную сеть и имеет в ней собственный IP-адрес, то тогда все компьютерные устройства в его персональной сети делятся на персональные и общие виды устройств. Такое разделение происходит в зависимости от того, разрешён-ли к каждому, отдельно взятому устройству, доступ из локальной сети или его нет.

- Персональные периферийные устройства

- Сразу после их установки, все подключённые устройства (девайсы) в персональной сети относятся к группе персональных периферийных устройств. По-умолчанию, доступ из локальной сети к персональным периферийным устройствам – всегда закрыт.

- Общие периферийные устройства

- Системный блок компьютера с персональной сетью может быть подключён в локальную сеть и иметь в ней свой собственный IP-адрес. Используя настройки такого системного блока, можно разрешить общий доступ из локальной сети к его персональным периферийным устройствам (к каждому, по отдельности).

После разрешения общего доступа к устройству из локальной сети, такое персональное периферийное устройство переходит в группу «общих периферийных устройств».

После разрешения общего доступа к устройству из локальной сети, такое персональное периферийное устройство переходит в группу «общих периферийных устройств». - На компьютерном сленге, действия по разрешению общего доступа из локальной сети к персональному периферийному устройству, называются его «расшариванием», а само общее периферийное устройство – «расшаренным» (от англ. shared – общий). «Расшарить» можно, почти все персональные устройства, кроме устройств управления компьютером. Клавиатуру, мышь, джойстик «расшарить» нельзя. Не предусмотрено в ОС Windows.

Из-за простоты создания и эксплуатации персональных сетей, их и за сети-то вовсе не считают. Что, в конечном итоге, может легко привести к непониманию поставленной задачи при попытке настройки сетевой работы сканера или принтера.

Локальная компьютерная сеть (LAN)

Соединение двух и более компьютерных устройств с соблюдением IP-протокола передачи данных и присвоением подключённым устройствам уникальных! сетевых IP-адресов в пределах своей сети, называется локальной сетью (Local Area Network, LAN).

Характерным признаком локальной сети является объединение в компьютерную сеть двух и более независимых сетевых устройств с обязательным использованием специального сетевого оборудования – компьютерных устройств для обеспечения работы самой сети.

Локальные сети, не в пример, сложнее персональных сетей. Структура построения локальных сетей может быть настолько сложна, что не хватит формата целого сайта для описания её тонкостей.

Основная задача для этой статьи – разделение понятий персональной и локальной компьютерных сетей. Поэтому, я просто ещё раз остановлюсь на главных признаках локальной сети:

1. Использование интернет-протокола (IP), с обязательной! сетевой адресацией и

присвоением уникальных IP-адресов всем участникам локальной сети.

2. Наличие в сетевой конфигурации специального сетевого оборудования –

компьютерных устройств для обеспечения работы самой сети.

Сетевой IP-протокол и IP-адрес

Сетевой IP-протокол – это набор правил для передачи данных в интернет- и локальных сетях. В пределах этой статьи, нас эти IP-правила совершенно не интересуют. Кроме одного – неотъемлемой частью IP-протокола является адресация сети и наличие уникального! IP-адреса у каждого сетевого объекта. Это важно. Именно этот признак отличает локальную сеть от персональной.

В пределах этой статьи, нас эти IP-правила совершенно не интересуют. Кроме одного – неотъемлемой частью IP-протокола является адресация сети и наличие уникального! IP-адреса у каждого сетевого объекта. Это важно. Именно этот признак отличает локальную сеть от персональной.

IP-адрес (айпи-адрес, англ. Internet Protocol Address) –

уникальный сетевой адрес узла или устройства в компьютерной локальной сети.

Сетевая плата

Сетевая плата (сетевая карта, сетевой адаптер, Ethernet-адаптер) – дополнительное устройство, позволяющее компьютеру взаимодействовать с другими компьютерными устройствами в локальной сети. Наличие сетевой карты – обязательное условие подключения устройства к локальной сети. Без сетевого адаптера, пользовательский узел локальной сети не сможет поддерживать сетевую адресацию, согласно IP-протокола.

Технологии Wi-Fi и Bluetooth в компьютерных сетях

Технологии и устройства Wi-Fi и Bluetooth в компьютерных сетях используются для создания удобных беспроводных подключений при присоединении компьютерного оборудования. При этом, Wi-Fi и Bluetooth адаптеры имеют свои собственные радиосети, или как принято говорить – зоны покрытия.

При этом, Wi-Fi и Bluetooth адаптеры имеют свои собственные радиосети, или как принято говорить – зоны покрытия.

Зоны покрытия Wi-Fi и Bluetooth всегда являются беспроводными частями локальных или персональных компьютерных сетей. Зоны покрытия Wi-Fi и Bluetooth адаптеров значительно расширяют возможности компьютерных сетей, но никогда не могут полностью их заменить. Потому что, технологии и устройства Wi-Fi и Bluetooth – это, всего лишь стандарты и способы беспроводного подключения оборудования в компьютерные сети, но не сами компьютерные сети, как таковы.

Устройства Wi-Fi и Bluetooth – это обычные сетевые компоненты, а зоны покрытия Wi-Fi и Bluetooth можно рассматривать, как отдельные сетевые фрагменты компьютерной сети, но не более того.

Реальной компьютерной сети абсолютно «до лампочки», каким образом в неё подключается устройство – по «шнурковой» или «безшнурковой» технологии. При этом, если сеть была локальной – так, она локальной и останется. А, если сеть была персональной – то, наличие Bluetooth не расширит возможности персональной сети до локального уровня. Потому что, важен не способ подключения устройства (шнуром или без него), а принцип построения компьютерной сети – наличие или отсутствие сетевого интернет-протокола и сетевой адресации.

Потому что, важен не способ подключения устройства (шнуром или без него), а принцип построения компьютерной сети – наличие или отсутствие сетевого интернет-протокола и сетевой адресации.

- Технология Wi-Fi (Беспроводные локальные сети)

- Технология и устройства Wi-Fi используются при построении локальных сетей для беспроводного подключения в них сетевого оборудования. Подразумевается, что Wi-Fi устройство обязательно должно иметь точку доступа для вхождения в вышестоящую сеть, с которой, оно (Wi-Fi устройство) будет поддерживать сетевое соединение и раздавать его в свою собственную подсеть через LAN-порты или по Wi-Fi радиосети.

- Принципиально, сетевая работа для Wi-Fi роутера сводится к выполнению функций обычного сетевого маршрутизатора, концентратора или коммутатора (свитча), к которым мы давно уже привыкли. (свитч от англ. switch – переключатель – устройство для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети).

- Технология Bluetooth (Беспроводные персональные сети)

(англ. Wireless personal area network, WPAN) - Технология и устройства Bluetooth используются для создания беспроводных персональных сетей и расширения их возможностей. Bluetooth-адаптеры обеспечивают обмен информацией между персональными устройствами индивидуальной (персональной) сети.

- Интересен тот факт, что технология Bluetooth позволяет сделать совершенно немыслимое многопользовательское подключение для одного-единственного персонального устройства и присоединить его безо всякого «расшаривания», сразу к нескольким индивидуальным пользователям. При этом, такое устройство не будет общим по сетевым понятиям, но, оно – будет общим по его физической сути. Получается ситуация, почти как в сказке – и не шла, и не ехала, и не стояла, и не бежала…

- Одновременно подключить устройство сразу к нескольким персональным сетям…

- Конечно, для «шнурковых» технологий такое и не снилось, чтобы один персональный USB-принтер или USB-сканер обслуживал сразу несколько компьютеров без создания локальной сети.

А, технология Bluetooth – такое легко позволяет сотворить. Но, даже при всей крутизне такого Bluetooth-подключения, это всё равно будут обычные персональные сети, которые просто имеют общий сектор. Потому что, обращаясь к Bluetooth-адаптеру такого «общего» оборудования, персональные компьютеры будут просто ловить его радиосигнал. Типа, как на милицейской волне – один говорит, а все слушают…

А, технология Bluetooth – такое легко позволяет сотворить. Но, даже при всей крутизне такого Bluetooth-подключения, это всё равно будут обычные персональные сети, которые просто имеют общий сектор. Потому что, обращаясь к Bluetooth-адаптеру такого «общего» оборудования, персональные компьютеры будут просто ловить его радиосигнал. Типа, как на милицейской волне – один говорит, а все слушают…

От Автора. Приведённое описание компьютерных сетей, сетевых устройств и сетевого оборудования носит весьма условный и ознакомительный характер. Материал может вызвать достаточно много критических замечаний в области правильного использования терминологии, особенно по части Wi-Fi и Bluetooth технологий.

Персональные и локальные компьютерные сети на tehnopost.info

- Компьютерная сеть

- Узел сети

- Персональная и локальння компьютерные сети

- Персональная компьютерная сеть (PAN)

- Локальная компьютерная сеть (LAN)

- Технологии Wi-Fi и Bluetooth в компьютерных сетях

Узлы и сети передачи данных.

Сети и системы связи

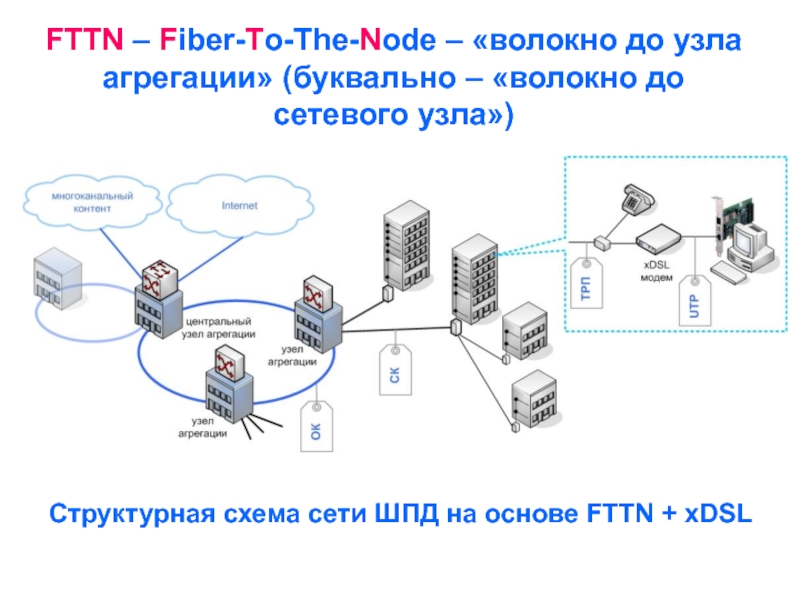

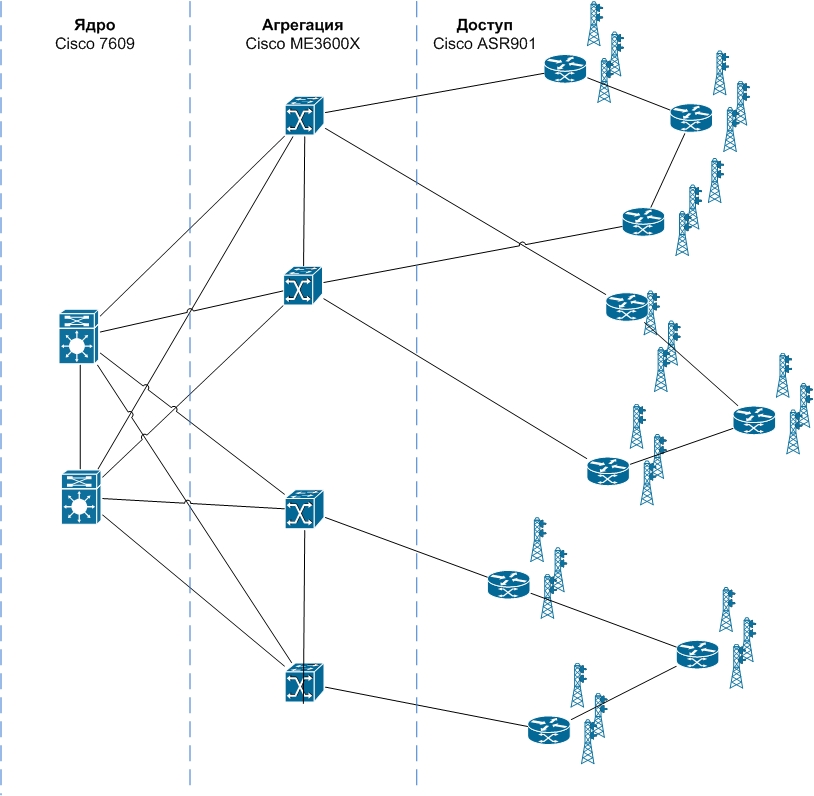

Сети и системы связиУзлы передачи данных – это стек оборудования связи, соединенный между собой благодаря каналам передачи информации. Они включают и разнообразное телекоммуникационное оборудование, позволяющее обмениваться информацией оконечным устройствам.

Проектирование сетей передачи данных учитывает, что передача информации может осуществляться по проводным и беспроводным технологиям. Проектирование сетей передачи данных на данный момент – это услуга, востребованная во всех отраслях экономики РФ.

Системы передачи информации считается одним из наиболее эффективных

средств для развития бизнеса. Сейчас с помощью них удается

обеспечить постоянный контакт персонала компании, которые находятся

не только рядом, но и в отдалении друг от друга.

В ряде случае данные могут передаваться с помощью интернета. Но для этого необходимо, чтобы он обладал достаточной пропускной способностью. Но если внутри компании требуется передача секретных и очень важных данных, то требуется, чтобы используемая сеть отличалась стабильностью, безопасностью и надежностью. По этой причине сейчас фирмы инициируют строительство узлов связи, спроектированных под специализацию компании.

Для операторов связи «Кабельные системы» предоставляет услуги по

проектированию узлов и сетей передачи данных в секторе b2b и b2c,

наши специалисты выполняют работы по подбору и настройке

оборудования, проектированию АТС, телекоммуникационных стоек и

станционного оборудования.

«Кабельные системы» имеет практический опыт в построении сетей и узлов связи, среди наших выполненных проектов есть большое количество запроектированных и построенных сетей ВОЛС, ШПД, КТВ, а также сетей GPON в Московской области.

Широкое распространение, которое получило проектирование сетей

передачи данных по технологии GPON, означает, что такая сеть

обладает целым рядом преимуществ. И это правда, подобная архитектура

дает возможность вести строительство сетей gpon без промежуточных

узлов. Кроме того, в главном узле экономятся приемопередатчики.

Также значительно экономятся волокна. А новые пользователи могут без

особых проблем подсоединиться к этой сети. К тому же всех

пользователей сравнительно легко обслуживать, так как даже если

какой-либо промежуточный узел окажется неисправным, это никоим

образом не скажется на функционировании всей системы в целом.

«Кабельные системы» производит разработку рабочей документации «сети связи» в предельно быстрые сроки. Какая именно исходная информация нужна для разработки проекта, вы можете выяснить, обратившись к сотруднику нашей компании по указанному телефонному номеру, или вы можете подъехать непосредственно в наш офис.

Адресация узлов сети | Компьютерные сети

Еще одной новой проблемой, которую нужно учитывать при объединении трех и более компьютеров, является проблема их адресации, точнее адресации их сетевых интерфейсов. Один компьютер может иметь несколько сетевых интерфейсов. Например, для создания полносвязной структуры из N компьютеров необходимо, чтобы у каждого из них имелся N – 1 интерфейс.

Наши партнеры:

– Возможно эта информация Вас заинтересует:

– Посмотрите интересные ссылочки вот тут:

По количеству адресуемых интерфейсов адреса можно классифицировать следующим образом:

• уникальный адрес (unicast) используется для идентификации отдельных интерфейсов;

• групповой адрес (multicast) идентифицирует сразу несколько интерфейсов, поэтому данные, помеченные групповым адресом, доставляются каждому из узлов,входящих в группу;

• данные, направленные по широковещательному адресу (broadcast), должны быть до ставлены всем узлам сети;

• адрес произвольной рассылки (anycast), определенный в новой версии протокола IPv6, так же, как и групповой адрес, задает группу адресов, однако данные, посланные по этому адресу, должны быть доставлены не всем адресам данной группы, а любому из них.

Адреса могут быть числовыми (например, 129.26.255.255 или 81.la.ff.fF) и символьными

(site.domen.ru, willi-winki) .

Символьные адреса (имена) предназначены для запоминания людьми и поэтому обычно несут смысловую нагрузку. Для работы в больших сетях символьное имя может иметь иерархическую структуру, например ftp-arch2 .ucl.ac.uk. Этот адрес говорит о том, что данный компьютер поддерживает ftp-архив в сети одного из колледжей Лондонского университета (University College London — ucl) и эта сеть относится к академической ветви (ас) Интернета Великобритании (United Kingdom — uk). При работе в пределах сети Лондонского университета такое длинное символьное имя явно избыточно и вместо него можно пользоваться кратким символьным именем ftp-arch 1. Хотя символьные имена удобны для людей, из-за переменного формата и потенциально большой длины их передача по сети не очень экономична.

Множество всех адресов, которые являются допустимыми в рамках некоторой схемы адресации, называется адресным пространством.

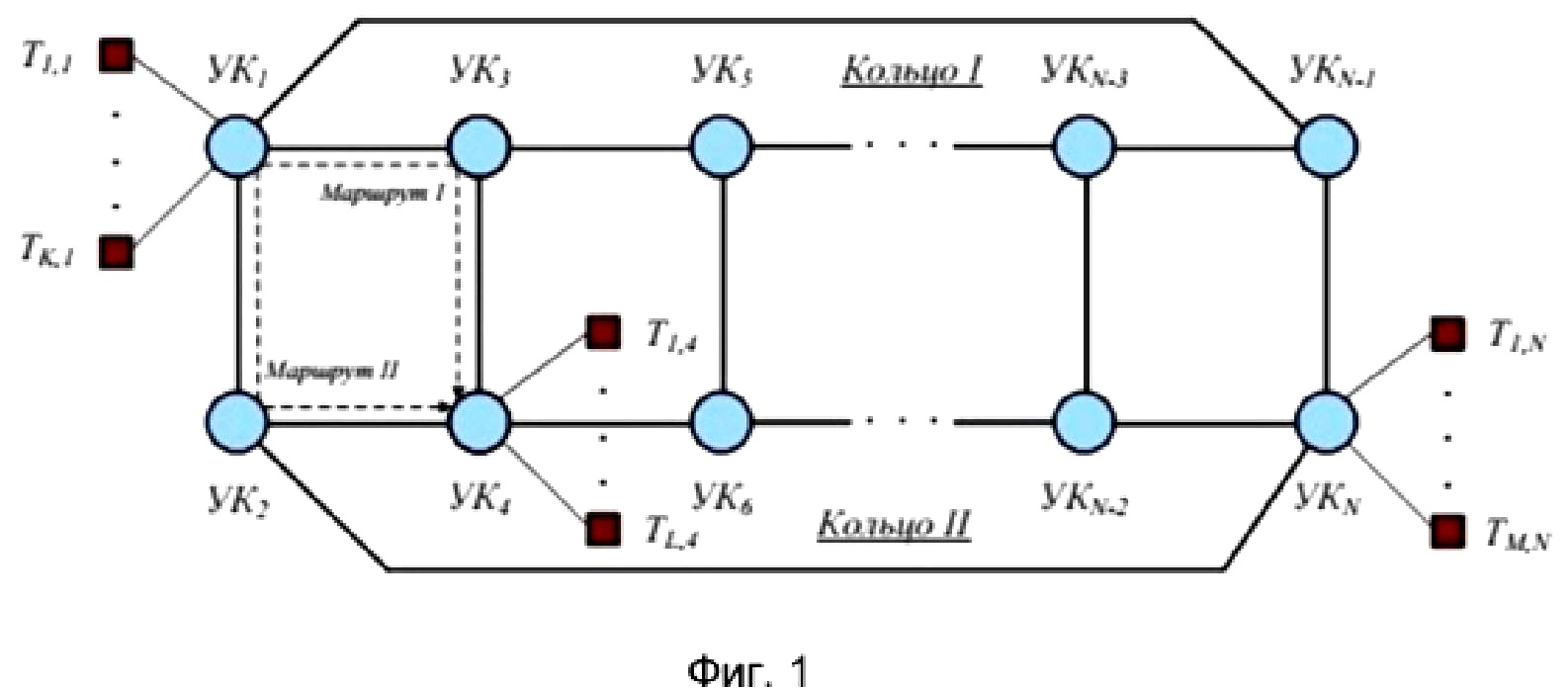

Адресное пространство может иметь плоскую (линейную) организацию (рис. 1) или иерархическую организацию (рис. 2). При плоской организации множество адресов никак не структурировано. Примером плоского числового адреса является МАС-адрес, предназначенный для однозначной идентификации сетевых интерфейсов в локальных сетях. Такой адрес обычно используется только аппаратурой, поэтому его стараются сделать по возможности компактным и записывают в виде двоичного или шестнадцатеричного числа, например 0081005е24а8. При задании МАС-адресов не требуется выполнение ручной работы, так как они обычно встраиваются в аппаратуру компанией-изготовителем, поэтому их называют также аппаратными адресами (hardware address). Использование плоских адресов является жестким решением — при замене аппаратуры, например сетевого адаптера, изменяется и адрес сетевого интерфейса компьютера.

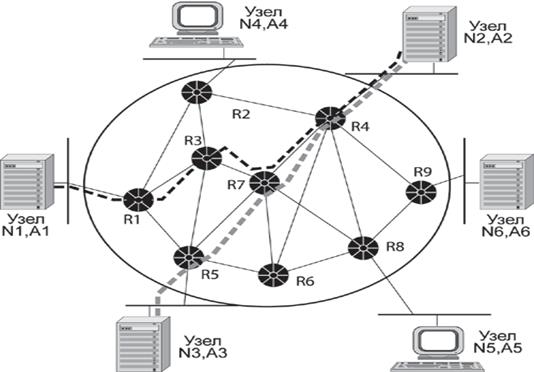

При иерархической организации адресное пространство структурируется в виде вложенных друг в друга подгрупп, которые, последовательно сужая адресуемую область, в конце концов, определяют отдельный сетевой интерфейс. В показанной на рис. 2 трехуровневой структуре адресного пространства адрес конечного узла задается тремя составляющими: идентификатором группы (К), в которую входит данный узел, идентификатором подгруппы (I ) и, наконец, идентификатором узла (и), однозначно определяющим его в подгруппе. Иерархическая адресация во многих случаях оказывается более рациональной, чем плоская. В больших сетях, состоящих из многих тысяч узлов, использование плоских адресов приводит к большим издержкам — конечным

узлам и коммуникационному оборудованию приходится оперировать таблицами адресов, состоящими из тысяч записей. В противоположность этому иерархическая система адресации позволяет при перемещении данных до определенного момента пользоваться только старшей составляющей адреса (например, идентификатором группы К), затем для дальнейшей локализации адресата задействовать следующую по старшинству часть (I)и в конечном счете — младшую часть (п).

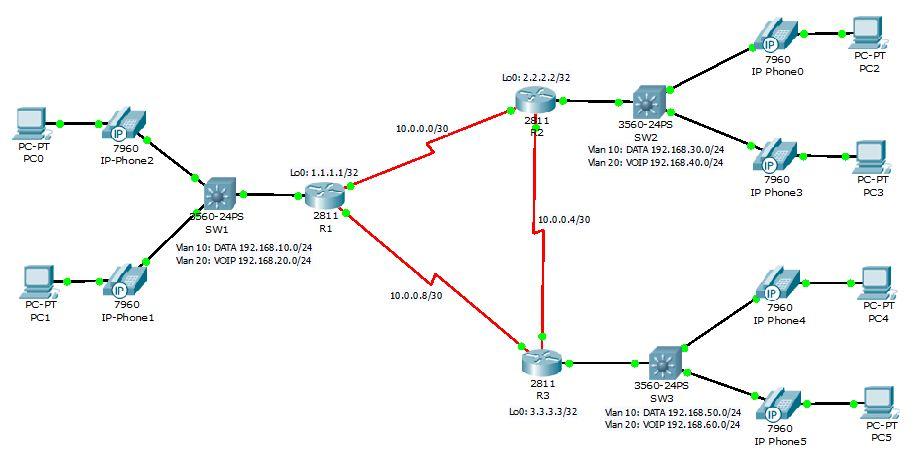

Типичными представителями иерархических числовых адресов являются сетевые IP – и IPX-адреса. В них поддерживается двухуровневая иерархия, адрес делится на старшую часть — номер сети и младшую — номер узла. Такое деление позволяет передавать сообщения между сетями только на основании номера сети, а номер узла требуется уже после доставки сообщения в нужную сеть; точно так же, как название улицы используется почтальоном только после того, как письмо доставлено в нужный город.

На практике обычно применяют сразу несколько схем адресации, так что сетевой интерфейс компьютера может одновременно иметь несколько адресов-имен. Каждый адрес задействуется в той ситуации, когда соответствующий вид адресации наиболее удобен. А для преобразования адресов из одного вида в другой используются специальные вспомогательные протоколы, которые называют протоколами разрешения адресов. Пользователи адресуют компьютеры иерархическими символьными именами, которые автоматически заменяются в сообщениях, передаваемых по сети, иерархическими числовыми адресами. С помощью этих числовых адресов сообщения доставляются из одной сети в другую, а после доставки сообщения в сеть назначения вместо иерархического числового адреса используется плоский аппаратный адрес компьютера. Проблема установления соответствия между адресами различных типов может решаться как централизованными, так и распределенными средствами.

С помощью этих числовых адресов сообщения доставляются из одной сети в другую, а после доставки сообщения в сеть назначения вместо иерархического числового адреса используется плоский аппаратный адрес компьютера. Проблема установления соответствия между адресами различных типов может решаться как централизованными, так и распределенными средствами.

При централизованном подходе в сети выделяется один или несколько компьютеров (серверов имен), в которых хранится таблица соответствия имен различных типов, например символьных имен и числовых адресов. Все остальные компьютеры обращаются к серверу имен с запросами, чтобы по символьному имени найти числовой номер необходимого компьютера.

При распределенном подходе каждый компьютер сам хранит все назначенные ему адреса разного типа. Тогда компьютер, которому необходимо определить по известному иерархическому числовому адресу некоторого компьютера его плоский аппаратный адрес, посылает в сеть широковещательный запрос. Все компьютеры сети сравнивают содержащийся в запросе адрес с собственным. Тот компьютер, у которого обнаружилось совпадение, посылает ответ, содержащий искомый аппаратный адрес. Такая схема использована в протоколе разрешения адресов (Address Resolution Protocol, ARP) стека TCP/IP .

Все компьютеры сети сравнивают содержащийся в запросе адрес с собственным. Тот компьютер, у которого обнаружилось совпадение, посылает ответ, содержащий искомый аппаратный адрес. Такая схема использована в протоколе разрешения адресов (Address Resolution Protocol, ARP) стека TCP/IP .

Достоинство распределенного подхода состоит в том, что он позволяет отказаться от выделения специального компьютера в качестве сервера имен, который, к тому же, часто требует ручного задания таблицы соответствия адресов. Недостатком его является необходимость широковещательных сообщений, перегружающих сеть. Именно поэтому распределенный подход используется в небольших сетях, а централизованный — в больших.

Конечной целью данных, пересылаемых по сети, являются не сетевые интерфейсы или компьютеры, а выполняемые на этих устройствах программы — процессы. Поэтому в адресе назначения наряду с информацией, идентифицирующей интерфейс устройства, должен указываться адрес процесса, которому предназначены посылаемые по сети данные.

Очевидно, что достаточно обеспечить уникальность адреса процесса в пределах компьютера. Примером адресов процессов являются номера портов TCP и UDP, используемые в стеке TCP/IP .

TransForm NDN-215 LITE – Barco

О TransForm NDN-215 LITE

Сетевой дисплейный узел для Barco TransForm N представляет собой мощный сетевой графический процессор на базе ПК. Он используется в сетевой среде визуализации системы TransForm N и может отображать кодированные потоки, поступающие из IP-сети Gigabit Ethernet. H-264, MPEG-4, V2D и ProServer — это только начало длинного списка поддерживаемых кодеков и форматов потоковой трансляции. Более того, дисплейный контроллер оснащен также высокопроизводительной графической платой для выполнения операций обработки по запросу клиентов управления TransForm N в сети.

Содержимое высокой плотности — отображение на больших видеостенах

Узлы вывода NDN-215 Lite могут отображать содержимое высокой плотности и работать с шестнадцатью дисплеями на одном узле. Устройство поддерживает дисплеи нескольких разных типов, в том числе широкий ассортимент дисплеев Barco, включая решения на основе технологий RPC, LCD и LED. Несколько узлов вывода NDN-215 Lite, управляемых CMS внутри системы TransForm N, можно объединить в кластер для отображения скомпонованного синхронизированного изображения на видеостене практически неограниченного размера. NDN-215 Lite выполняет сетевую синхронизацию между узлами, которая удовлетворит большинство потребностей для видеостены. При более сложных требованиях к синхронизации при необходимости можно выбрать альтернативу — NDN-215 Pro.

Устройство поддерживает дисплеи нескольких разных типов, в том числе широкий ассортимент дисплеев Barco, включая решения на основе технологий RPC, LCD и LED. Несколько узлов вывода NDN-215 Lite, управляемых CMS внутри системы TransForm N, можно объединить в кластер для отображения скомпонованного синхронизированного изображения на видеостене практически неограниченного размера. NDN-215 Lite выполняет сетевую синхронизацию между узлами, которая удовлетворит большинство потребностей для видеостены. При более сложных требованиях к синхронизации при необходимости можно выбрать альтернативу — NDN-215 Pro.

Особенности:

- 4 выхода DisplayPort 1.2

- Разрешение до 4K-UHD на выход

- Декодирование потокового видеосигнала, передаваемого по IP-сети

- Сетевая синхронизация между несколькими дисплейными узлами с возможностью кластеризации до 50 дисплейных узлов на единой стене

- Резервный сетевой интерфейс

- Тихая работа в компактном и легко приспосабливаемом типоразмере

- Уверенность, надежность и качество Barco

WTT16.

.. WTX16… Сетевой узел. Siemens Building Technologies HVAC Products. Siemeca AMR

.. WTX16… Сетевой узел. Siemens Building Technologies HVAC Products. Siemeca AMRСетевой узел. Building Technologies. Siemeca AMR

2 874 Siemeca AM Сетевой узел WTT16 WTX16 Сетевой узел WT 16 используется для получения и обработки данных, переданных счетчиками системы Siemeca AM. В малых установках в качестве системы сбора данных

ПодробнееСетевые узлы типов NNB, NNV ПАСПОРТ

Сетевые узлы типов NNB, NNV ПАСПОРТ Соответствие продукции подтверждено в форме принятия декларации о соответствии в системе сертификации ГОСТ Р Содержание «Паспорта» соответствует техническому описанию

ПодробнееДатчик комнатной температуры

2 701 Synco 900 Датчик комнатной температуры QAA910 Беспроводной датчик комнатной температуры для считывания показаний комнатной температуры ВЧ-связь на базе стандарта KNX (868 MHz, однонаправленная) Питание

ПодробнееИмпульсный адаптер INDIV PAD

Импульсный адаптер INDIV PAD Импульсный адаптер INDIV PAD получает и преобразует импульсы от одного или двух счетчиков потребления энергоресурсов и передает данные в сеть INDIV AMR. Для установки необходимых

Для установки необходимых

Модуль расширения Island шины

s 8 184 8184P01 TX-I/O Модуль расширения Island шины TXA1.IBE Расширение Island шины на расстояния до 2 x 200 метров Компактный формат (per DIN 43 880), (32 мм. шириной) Простота установки и наладки Монтаж

ПодробнееДифференциальный температурный

3 335 Synco 100 Дифференциальный температурный контроллер RE125 Дифференциальный температурный контроллер для систем хранения воды и управления котлами Компактное устройство с 2 аналог выход сигналами

ПодробнееКомнатный модуль с интерфейсом PPS2

1 642 Комнатный модуль с интерфейсом PPS2 Для использования с: контроллерами DESIGO RX устройствами с интерфейсом PPS2 QAX33.1 Измерение температуры в помещении Задатчик уставки температуры в помещении

ПодробнееДатчик обнаружения воды

2 732 Synco living Датчик обнаружения воды QFP910 Беспроводной датчик для обнаружения протечек воды РЧ-коммуникация, основанная на стандарте KNX (868 МГц, однонаправленная) Работа от стандартных батарей

ПодробнееУниверсальный контроллер

3 342 Универсальный контроллер Для управления системами ОВК и холодоснабжения Компактный контроллер с P или PI-регулированием Напряжение питания AC 24 В Выбор стандартного приложения Масштабируемый входной

ПодробнееМодули цифровых входов TXM1.

8D TXM1.16D

8D TXM1.16D8 172 TX-I/O Модули цифровых входов TXM1.8D TXM1.16D Две полностью совместимые версии: TXM1.8D: 8 входов, каждый c трехцветным светодиодом TXM1.16D: 16 входов, каждый с зеленым светодиодом 8 или 16 цифровых

ПодробнееИмпульсный адаптер типа INDIV PAD

Импульсный адаптер типа INDIV PAD ПАСПОРТ Соответствие продукции подтверждено в форме принятия декларации о соответствии, оформленной по Единой форме Содержание «Паспорта» соответствует техническому описанию

ПодробнееЭлектронный распределитель

2 877 Siemeca AR Электронный распределитель теплозатрат WHE46… Электронные устройства для распределения теплозатрат путем считывания количества тепла, произведенного радиаторами. Беспроводная передача

ПодробнееКонтроллер температуры

j 3 336 Synco 100 Контроллер температуры в помещении RLA1621 с 2 выходами постоянного тока DC 010 В и переключателем рабочего режима Контроллер температуры в помещении для простых установок вентиляции,

Подробнее1 Правила техники безопасности

Блок питания 160 мa Арт. : 20160REG Блок питания 320 мa Арт. : 20320REG Блок питания 640 мa Арт. : 20640REG Блок питания 1280 мa Арт. : 21280REG Руководство по эксплуатации 1 Правила техники безопасности

: 20160REG Блок питания 320 мa Арт. : 20320REG Блок питания 640 мa Арт. : 20640REG Блок питания 1280 мa Арт. : 21280REG Руководство по эксплуатации 1 Правила техники безопасности

Модули цифровых входов TXM1.8D TXM1.16D

8 172 TX-I/O Модули цифровых входов TXM1.8D TXM1.16D Две полностью совместимые версии: TXM1.8D: 8 входов, каждый c трехцветным светодиодом TXM1.16D: 16 входов, каждый с зеленым светодиодом 8 или 16 цифровых

ПодробнееМодули расширения LonWorks

s 9 282 9282P01 DESIGO PX Модули расширения LonWorks Используются вместе с PXC00.D или PXC00-E.D PXX-L11 PXX-L12 Для интеграции комнатных контроллеров серии DESIGO RXC в общую систему автоматизации зданий

ПодробнееУниверсальные модули

3 146 Synco 700 Универсальные модули RMZ78 Модули расширения для использования с контроллерами Synco 700. Применение Для использования в системах ОВК вместе с контроллерами Synco 700. Функции Универсальные

Применение Для использования в системах ОВК вместе с контроллерами Synco 700. Функции Универсальные

Держатель транспондерных карт

6 273.CEE АВТОМАТИЗАЦИЯ КОМНАТНОЙ СИСТЕМЫ ОТЕЛЯ Держатель транспондерных карт HARS-HT Держатель транспондерной карты для идентификации присутствия в номере людей Бесконтактное распознание кода доступа

Подробнее1 Правила техники безопасности

Источник электропитания 160 мa с интегрированным заказа : 2120 00 Источник электропитания 320 мa с интегрированным заказа : 2122 00 Источник электропитания 640 мa с интегрированным заказа : 2130 00 Источник

ПодробнееТермостат защиты от замерзания

1 188 Термостат защиты от замерзания RAK-TW5000 Электромеханический термостат ограничения температуры Использование Принцип действия Переключение контактов (SPDT) Контроль температуры защиты от замерзания,

ПодробнееПогружной температурный

3 334 Synco 100 Погружной температурный контроллер С 3 выходными сигналами DC 010 В RE132 Погружной контроллер для установок нагрева Компактное устройство с 3 позиционным управлением Применяется как контроллер

ПодробнееОграничивающие термостаты

1 190 Ограничивающие термостаты RAK-TB1 Электромеханический термостат TB в соответствии с DIN3440 Ограничивающий термостат с однополюсным перекидным микропереключателем Коммутационная способность – контактная

ПодробнееPTM1.

2QD-M PTM1.4QD-M2

2QD-M PTM1.4QD-M28 146 UNIGYR Переключающие модули AC 230 В, c управляющим напряжением, единичные и двойные модули с ручным переключением PTM1.2QD-M PTM1.4QD-M2 PTM1.2QD-M PTM1.4QD-M2 Преобразователи сигнала для подключения

ПодробнееELEX 2051 (модификация «Elex 2021»)

RU.АЮ.64 Система сбора и обработки аварийной информации ELEX 2051 (модификация «Elex 2021») Паспорт и инструкция по эксплуатации. ООО «Элекс-М» г. Москва 2009 г. 1. Назначение. «Elex-2051» система сбора

ПодробнееБЕСПРОВОДНЫЕ ФОТОЭЛЕМЕНТЫ XP15W

БЕСПРОВОДНЫЕ ФОТОЭЛЕМЕНТЫ XP15W ИНСТРУКЦИЯ ПО УСТАНОВКЕ СОДЕРЖАНИЕ ДЕКЛАРАЦИЯ СООТВЕТСТВИЯ СТАНДАРТАМ ЕС… 2 ПРЕДОСТЕРЕЖЕНИЯ… 2 1. ОПИСАНИЕ И ТЕХНИЧЕСКИЕ ХАРАКТЕРИСТИКИ… 3 2. РАЗМЕРЫ… 3 3. МОНТАЖ…

ПодробнееТермостаты регулирования температуры

1 186 Термостаты регулирования температуры Электромеханический термостат TR RAK-TR1 Двух-позиционный термостат регулирования с однополюсным концевым микровыключателем Возможности переключения контактные

ПодробнееТермостат защиты от замерзания

1283P01 Термостат защиты от замерзания по воздуху С чувствительным элементом на основе активной капиллярной трубки для измерения низких температур в диапазоне от 0 до 15 C Рабочее напряжение AC 24 В Управляющий

ПодробнееИНСТРУКЦИЯ ПО ЭКСПЛУАТАЦИИ

TS-PW БЛОК ПИТАНИЯ ИНСТРУКЦИЯ ПО ЭКСПЛУАТАЦИИ * Спасибо за приобретение нашей продукции. * Параметры и характеристики изделия могут изменяться без предварительного уведомления. * Пожалуйста, внимательно

* Параметры и характеристики изделия могут изменяться без предварительного уведомления. * Пожалуйста, внимательно

Web-контроллер с Ethernet-портом

9 233 DESIGO PX Web-контроллер с Ethernet-портом PXG80-WN Для удалённого управления одним или более контроллерами DESIGO PX при помощи стандартного Internet-браузера. Показ и управление функциями оборудования

ПодробнееПриводы воздушных заслонок

4 653 OpenAir T Приводы воздушных заслонок Линейного действия, AC 24 V / AC 230 V GEB…2 Электронные приводу воздушных заслонок с электромотором для 3- точечного и модулируемого управления, номинальное

ПодробнееUNIGYR. Применение. Функционирование

8 129 UNIGYR Измерительные модули для диапазона измерений DC 0…25 ма для диапазона измерений DC 4. ..20 ма Преобразователи для подключения к шине P-bus с двумя независимыми входами (сдвоенные модули).

..20 ма Преобразователи для подключения к шине P-bus с двумя независимыми входами (сдвоенные модули).

Программное обеспечение

5 640 Программное обеспечение Operating, service, alarm и batchjob CD V5.10 or higher ACS7 Программное обеспечение для удалённой работы, контроля и конфигурирования контроллеров в системах ОВК. Версия

ПодробнееПлата расширения для RS-232 и RS-485

9 281 DEIGO PX Плата расширения для R-232 и R-485 для интеграции оборудования 3 их производителей PXA30-R PXA30-R1 PXA30-R2 Интеграция оборудования 3 их производителей в систему автоматизации зданий DEIGO

ПодробнееNEA SMART R КОМНАТНЫЙ РЕГУЛЯТОР

NEA SMART R КОМНАТНЫЙ РЕГУЛЯТОР Инструкция по монтажу и руководство по эксплуатации СОДЕРЖАНИЕ 1 Техника безопасности 3 1. 1 Используемые символы 3 1.2 Применение согласно назначению 3 1.3 Общие указания

1 Используемые символы 3 1.2 Применение согласно назначению 3 1.3 Общие указания

Техническое описание

Назначение Техническое описание Рисунок 1. Внешний вид устройства Commeng 8-FEP f/f Применяется для защиты восьми портов оборудования с интерфейсами Ethernet 10/100 BASE-TX, а также любого другого оборудования

ПодробнееISO 9001 PN-N ISO 14001

Apator Powogaz S.A., ул. Kлеменса Яницкого, 23/25, 60-542 Познань, Польша Тел.: +48 61 84 18 101, факс: +48 61 84 70 192 www.apator.com Коммуникационный модуль APT-VERTI-1 Руководство по эксплуатации ISO

ПодробнееКраткое руководство пользователя

Краткое руководство пользователя FTTB EXPERT Innbox E70 Оглавление Меры предосторожности… 4 Введение… 5 Светодиодные индикаторы… 6 Задняя панель… 7 Подключение Innbox E70 к электросети… 8 Подключение

6 Задняя панель… 7 Подключение Innbox E70 к электросети… 8 Подключение

Устройства беспроводной связи

Устройства беспроводной связи Общий обзор Стр. 279 PLICSMOBILE Стр. 280 PLICSRADIO Стр. 282 Обработка сигнала 277 PLICSMOBILE Устройство для передачи измеренных значений по сети мобильной связи Принцип

ПодробнееДатчик Комнатной температуры

1 721 Датчик Комнатной температуры QAA25 QAA27 27 Применение Для систем отопления, вентиляции и кондиционирования воздуха, особенно, где требуется высокий уровень комфорта Основная область применения:

ПодробнееJPD-322A БЛОК ПИТАНИЯ

— Содержание— Предостережения 1 Инструкции по технике безопасности 1 Функциональные характеристики 1 Органы управления на передней панели 2 Органы управления на задней панели 3 Подключение системы

ПодробнееРуководство по эксплуатации UNI-T UT90D

Руководство по эксплуатации UNI-T UT90D Содержание Введение Применение. . Органы управления.. Инструкции по безопасности.. Описание прибора Комплект поставки… Отображаемые индикаторы и символы. Режим

. Органы управления.. Инструкции по безопасности.. Описание прибора Комплект поставки… Отображаемые индикаторы и символы. Режим

Блок речевого оповещения «Рупор»

ИСО «Орион» Блок речевого оповещения «Рупор» Инструкция по монтажу АЦДР.425541.001 ИМ Настоящая инструкция по монтажу содержит указания, позволяющие выполнить основные действия по установке и подготовке

ПодробнееЧто такое сетевой узел? – Определение от WhatIs.com

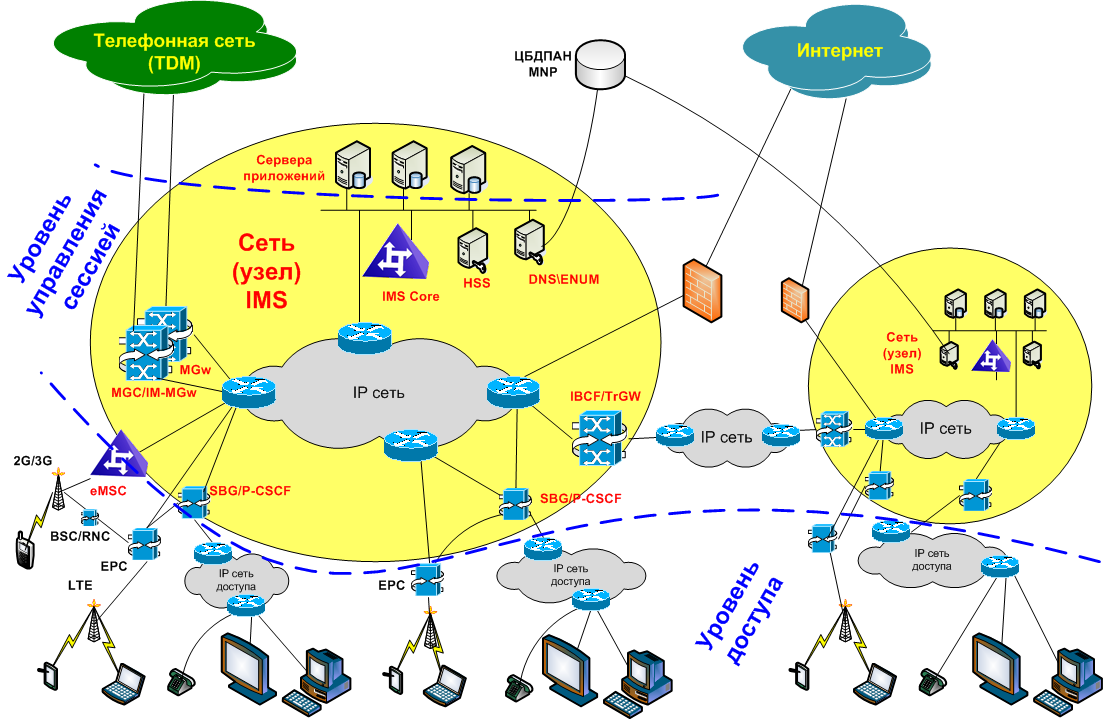

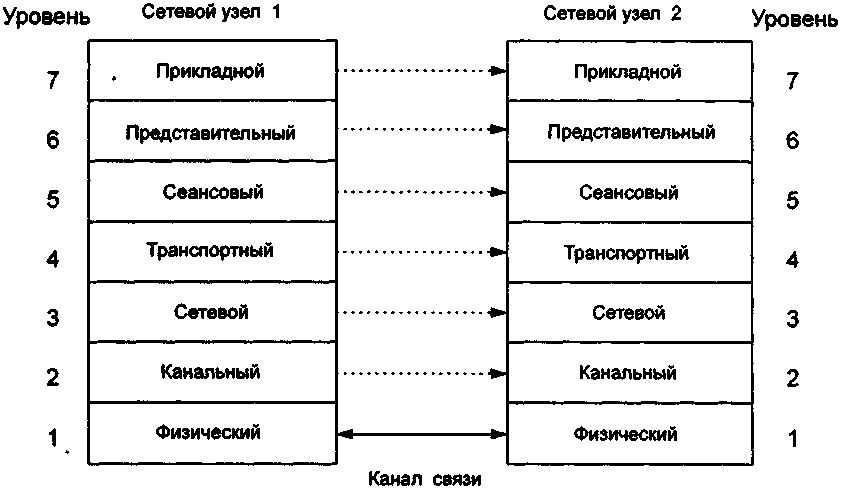

В сети связи сетевой узел – это точка подключения, которая может принимать, создавать, хранить или отправлять данные по распределенным сетевым маршрутам. Каждый сетевой узел – будь то конечная точка для передачи данных или точка перераспределения – имеет либо запрограммированную, либо спроектированную способность распознавать, обрабатывать и пересылать передачи на другие сетевые узлы.

Концепция сетевых узлов возникла с использованием распределенных сетей и коммутации пакетов. В зависимости от области применения сетевые узлы выполняют множество функций.

В зависимости от области применения сетевые узлы выполняют множество функций.

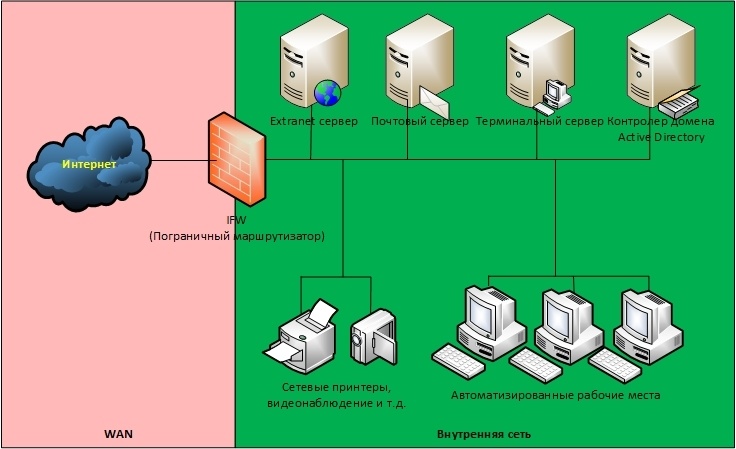

При передаче данных физические сетевые узлы включают в себя оборудование или устройства передачи данных, которые находятся между оконечным оборудованием данных (DTE) и цепями передачи данных. К ним относятся коммутаторы, мосты, модемы или концентраторы, которые выполняют преобразование сигналов, кодирование и синхронизацию линии. Сетевые узлы для передачи данных также включают оконечное оборудование данных, такое как цифровые телефонные трубки, принтеры или главные компьютеры, такие как маршрутизаторы, серверы или рабочие станции.

Узлы сети Интернет В сетях Интернет и интранет большинство физических сетевых узлов являются хост-компьютерами, которые идентифицируются по IP-адресу. Некоторые устройства передачи данных, такие как точки доступа к беспроводной локальной сети (WLAN), не имеют IP-адресов хоста и считаются физическими сетевыми узлами или узлами LAN, а не интернет-узлами или хостами.

В локальных сетях (LAN) и глобальных сетях (WAN) сетевой узел – это устройство, которое выполняет определенную функцию.У каждого узла должен быть MAC-адрес для каждой сетевой карты (NIC). Примеры включают модемы с интерфейсами Ethernet, точки доступа к беспроводной локальной сети и компьютеры. Если устройство отключено, его функция в качестве узла будет потеряна.

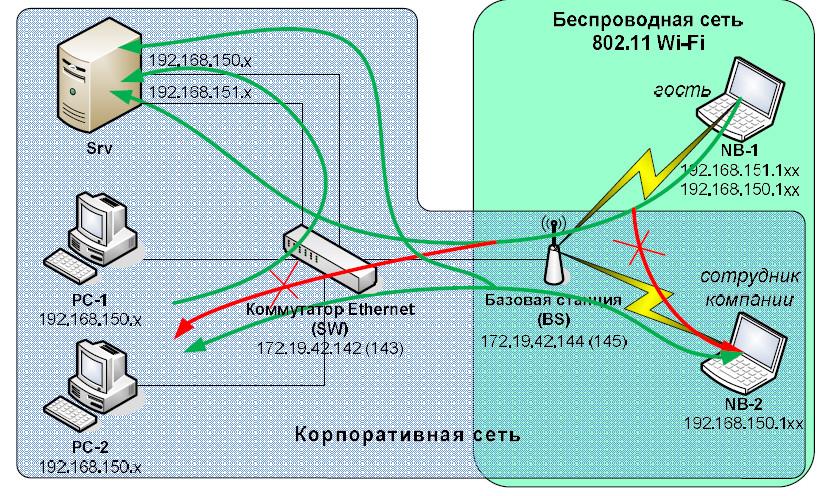

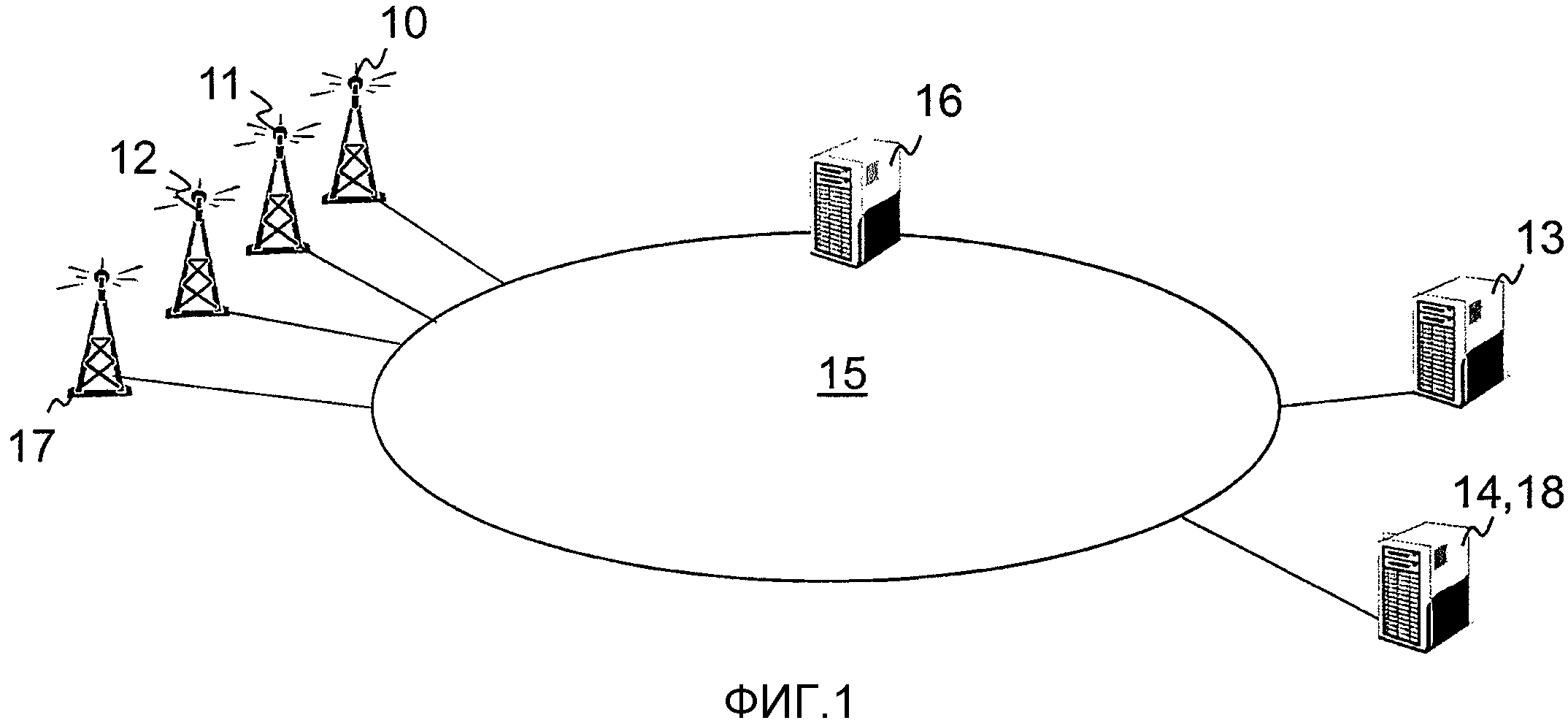

Узлы телекоммуникационной сетиВ фиксированных телефонных сетях узлы могут быть общедоступными или частными телефонными станциями или компьютером, обеспечивающим интеллектуальные сетевые услуги. В сотовой связи узлы включают в себя контроллеры базовых станций, которые управляют одной или несколькими базовыми станциями.Базовые станции сотовой сети не считаются узлами.

Узлы системы кабельного телевидения В кабельных системах узлы приобрели более широкий контекст и обычно связаны с оптоволоконным кабелем, который соединяется с предприятиями или домами, обслуживаемыми обычным оптоволоконным приемником в пределах географической области. В кабельных системах оптоволоконный узел описывает количество переданных домов или предприятий, которые могут обслуживаться конкретным оптоволоконным узлом.

В кабельных системах оптоволоконный узел описывает количество переданных домов или предприятий, которые могут обслуживаться конкретным оптоволоконным узлом.

Что такое узел в компьютерной сети?

Узел – это любое физическое устройство в сети других инструментов, которое может отправлять, получать или пересылать информацию.Персональный компьютер – самый распространенный узел. Он называется компьютерным узлом или интернет-узлом .

Модемы, коммутаторы, концентраторы, мосты, серверы и принтеры также являются узлами, как и другие устройства, которые подключаются через Wi-Fi или Ethernet. Например, в сети, соединяющей три компьютера и один принтер, а также еще два беспроводных устройства, всего шесть узлов.

Узлы в компьютерной сети должны иметь некоторую форму идентификации, например IP-адрес или MAC-адрес, чтобы другие сетевые устройства могли их распознать.Узел без этой информации или тот, который находится в автономном режиме, больше не функционирует как узел.

Что делает сетевой узел?

Сетевые узлы – это физические части, составляющие сеть. Обычно они включают в себя любое устройство, которое одновременно принимает и передает информацию. Но они могут получать и хранить данные, передавать информацию в другое место или вместо этого создавать и отправлять данные.

Например, компьютерный узел может создавать резервные копии файлов в Интернете или отправлять электронную почту, но он также может транслировать видео и загружать другие файлы.Сетевой принтер может получать запросы на печать от других устройств в сети, а сканер может отправлять изображения обратно на компьютер. Маршрутизатор определяет, какие данные поступают на какие устройства, запрашивающие загрузку файлов в системе, но он также может отправлять запросы в общедоступный Интернет.

Узлы других типов

В оптоволоконной сети кабельного телевидения узлами являются дома или предприятия, которые подключаются к одному и тому же оптоволоконному приемнику.

Другим примером узла является устройство, которое предоставляет интеллектуальные сетевые услуги в сотовой сети, например контроллер базовой станции (BSC) или узел поддержки GPRS шлюза (GGSN).Другими словами, мобильный узел – это то, что обеспечивает программные средства управления оборудованием, например структуру с антеннами, которые передают сигналы всем устройствам в сети.

Уильям Бут на UnsplashСуперузел – это узел в одноранговой сети, который функционирует не только как обычный узел, но также как прокси-сервер и устройство, которое передает информацию другим пользователям в системе P2P. По этой причине суперузлам требуется больше ЦП и пропускной способности, чем обычным узлам.

В чем проблема конечного узла?

Термин «проблема конечного узла» относится к риску безопасности, который возникает из-за того, что пользователи подключают свои компьютеры или другие устройства к чувствительной сети либо физически (например, на работе), либо через облако (из любого места), в то же время используя это одно и то же устройство для выполнения незащищенных действий.

Некоторые примеры включают конечного пользователя, который берет свой рабочий ноутбук домой, но затем проверяет свою электронную почту в незащищенной сети, например в кафе, или пользователь, который подключает свой персональный компьютер или телефон к корпоративной сети Wi-Fi.

Один из наиболее значительных рисков для корпоративной сети – это взломанное личное устройство, которое кто-то использует в этой сети. Проблема довольно ясна: смешивание потенциально незащищенной сети и бизнес-сети, которая, вероятно, содержит конфиденциальные данные.

Устройство конечного пользователя может быть заражено вредоносным ПО с такими вещами, как клавиатурные шпионы или программы передачи файлов, которые извлекают конфиденциальную информацию или перемещают вредоносное ПО в частную сеть после входа в систему.

Решить эту проблему могут сети VPN и двухфакторная аутентификация.То же самое и со специальным загрузочным клиентским программным обеспечением, которое может использовать только определенные программы удаленного доступа.

Однако есть еще один метод – научить пользователей правильно защищать свои устройства. Персональные ноутбуки могут использовать антивирусную программу для защиты своих файлов от вредоносных программ, а смартфоны могут использовать аналогичное приложение для защиты от вредоносных программ для обнаружения вирусов и других угроз, прежде чем они причинят какой-либо вред.

Другие значения узлов

«Узел» также описывает компьютерный файл в древовидной структуре данных.Подобно настоящему дереву, ветви которого держат свои листья, папки в структуре данных содержат записи. Файлы называются листьями или листовыми узлами .

Слово «узел» также встречается в node.js, который представляет собой среду выполнения JavaScript, которая выполняет код JavaScript на стороне сервера. «Js» здесь не относится к расширению файла JS, используемому с файлами JavaScript; это просто название инструмента.

Спасибо, что сообщили нам!

Расскажите, почему!

Другой Недостаточно подробностей Сложно понятьСетевое развлечение

Сетевое развлечение- AMP 1

- КАК 10

- 10 августа 2016 г.

Базовая конфигурация ASA

10 августа 2016 г.

Базовая конфигурация ASA

10 августа 2016 г. - 11 августа 2016 г. Конфигурация ASA TrustSec 11 августа 2016 г.

- 9 апреля 2017 г. Замечания по безопасности CCIE: Замечания по NAT и лабораторные работы 9 апреля 2017 г.

- 26 апреля 2017 г.

Примечания по безопасности CCIE: Примечания к контексту ASA (9.6.1)

26 апреля 2017 г.

- 28 апреля 2017 г. Примечания по безопасности CCIE: Примечания к ASA HA (9.6.1) 28 апреля 2017 г.

- 30 апреля 2017 г. Замечания по безопасности CCIE: кластеризация ASA (9.6.1) 30 апреля 2017 г.

- 20 марта 2020 г. Конфигурация ISE для Anyconnect VPN 20 марта 2020 г.

- 27 марта 2020 г.

Аутентификация на основе сертификатов SSL VPN с AnyConnect

27 марта 2020 г.

Аутентификация на основе сертификатов SSL VPN с AnyConnect

27 марта 2020 г. - 27 марта 2020 г. SSL VPN с AnyConnect с использованием аутентификации на основе сертификатов и AAA / ISE 27 марта 2020 г.

- 1 апреля 2020 г. Состояние ASA VPN, часть 1 – Политика предоставления услуг клиентам 1 апреля 2020 г.

- 10 августа 2016 г.

- Анонсы 1

- AnyConnect 6

- 20 марта 2020 г.

Конфигурация ISE для Anyconnect VPN

20 марта 2020 г.

Конфигурация ISE для Anyconnect VPN

20 марта 2020 г. - 27 марта 2020 г. Аутентификация на основе сертификатов SSL VPN с AnyConnect 27 марта 2020 г.

- 27 марта 2020 г. SSL VPN с AnyConnect с использованием аутентификации на основе сертификатов и AAA / ISE 27 марта 2020 г.

- 1 апреля 2020 г.

Состояние ASA VPN, часть 1 – Политика предоставления услуг клиентам

1 апреля 2020 г.

- 2 апреля 2020 г. Состояние ASA VPN, часть 2 – Политика положения 2 апреля 2020 г.

- 2 апреля 2020 г. Состояние ASA VPN, часть 3 – набор политик 2 апреля 2020 г.

- 20 марта 2020 г.

- CCIE Безопасность 2

- Карьера 3

- ДНК 1

- Огневая мощь 3

- ISE 32

- 28 декабря 2015 г.

ISE 2.0 Начальная конфигурация – загрузка и присоединение к домену AD

28 декабря 2015 г.

ISE 2.0 Начальная конфигурация – загрузка и присоединение к домену AD

28 декабря 2015 г. - 29 декабря 2015 г. Начальная конфигурация ISE 2.0 – добавление сертификатов в ISE 29 декабря 2015 г.

- 29 декабря 2015 г. ISE 2.0 Начальная конфигурация – создание профилей аутентификации сертификатов 29 декабря 2015 г.

- 29 декабря 2015 г.

Начальная конфигурация ISE 2.

0 – Включение служб и сопоставления идентификационных данных / Конфигурация PassiveID

29 декабря 2015 г.

0 – Включение служб и сопоставления идентификационных данных / Конфигурация PassiveID

29 декабря 2015 г. - 29 декабря 2015 г. ISE 2.0 Начальная конфигурация – Последние штрихи 29 декабря 2015 г.

- 29 декабря 2015 г. ISE 2.0 – Добавление устройств доступа к сети 29 декабря 2015 г.

- 30 декабря 2015 г.

Конфигурация коммутатора для ISE dot1x

30 декабря 2015 г.

- 31 декабря 2015 г. Конфигурация беспроводного контроллера 31 декабря 2015 г.

- 31 декабря 2015 г. ISE 2.0 – Понимание политики и настройка Dot1x 31 декабря 2015 г.

- 31 декабря 2015 г. ISE 2.0 – Конфигурация политики BYOD 31 декабря 2015 г.

- 1 января 2016 г.

ISE 2.

0 – Конфигурация MDM

1 января 2016 г.

0 – Конфигурация MDM

1 января 2016 г. - 2 янв.2016 г. ISE 2.0 – гостевая политика 2 янв.2016 г.

- 2 янв.2016 г. ISE 2.0 – Политика точки доступа 2 янв.2016 г.

- 2 янв.2016 г. ISE 2.0 – Профилирование 2 янв.2016 г.

- 19 апреля 2016 г.

ISE REST API – Часть 1

19 апреля 2016 г.

ISE REST API – Часть 1

19 апреля 2016 г. - 19 апреля 2016 г. ISE REST API – Часть 2 19 апреля 2016 г.

- 1 июня 2016 г. ISE 2.1 только что выпущен 1 июня 2016 г.

- 7 июня 2016 г. ISE 2.1 – Настройка интеграции AMP и ISE 7 июня 2016 г.

- 9 августа 2016 г.

ISE 2.1 – Обзор TrustSec и конфигурация ISE

9 августа 2016 г.

ISE 2.1 – Обзор TrustSec и конфигурация ISE

9 августа 2016 г. - 10 августа 2016 г. ISE 2.1 – Конфигурация TrustSec коммутатора и беспроводного контроллера 10 августа 2016 г.

- 13 мая, 2017 Замечания по безопасности CCIE: ISE 2.1 Примечания 13 мая, 2017

- 7 октября 2017 г.

ISE 2.3 – Улучшения пассивного идентификатора и EasyConnect

7 октября 2017 г.

- 7 октября 2017 г. ISE 2.3 – Новые наборы политик 7 октября 2017 г.

- 7 октября 2017 г. ISE 2.3 – Что нового? 7 октября 2017 г.

- 7 октября 2017 г. Дизайн ISE – Превосходя конфигурацию 7 октября 2017 г.

- 8 октября 2017 г.

Конфигурация коммутатора ISE C3PL

8 октября 2017 г.

- 11 октября 2017 г. Конфигурации ACL ISE WLC через интерфейс командной строки 11 октября 2017 г.

- 10 ноя 2018 Специальные словари RADIUS для ISE 10 ноя 2018

- 17 мая 2019 г., Глубокое погружение в профилирование ISE 17 мая 2019 г.,

- 17 октября 2019 г.

Пользовательский профиль ISE Github

17 октября 2019 г.

- 25 октября 2019 г. Пользовательские профили ISE: с деревьев не видно леса 25 октября 2019 г.

- 20 марта 2020 г. Конфигурация ISE для Anyconnect VPN 20 марта 2020 г.

- 28 декабря 2015 г.

- Лаборатория 1

- Поток данных, передающихся по сети 4

- Nexus 1000v 2

- Поза 3

- Рассмотрение 4

- Сервер 5

- 24 декабря 2015 г.

Конфигурация Server 2012 – добавление и настройка ролей

24 декабря 2015 г.

Конфигурация Server 2012 – добавление и настройка ролей

24 декабря 2015 г. - 24 декабря 2015 г. Конфигурация Server 2012 – шаблоны сертификатов 24 декабря 2015 г.

- 24 декабря 2015 г. Конфигурация Server 2012 – Создание групповой политики 24 декабря 2015 г.

- 24 декабря 2015 г.

Конфигурация Server 2012 – сопоставление идентификаторов pxGrid / Настройки PassiveID

24 декабря 2015 г.

- 24 декабря 2015 г. Конфигурация Server 2012 – Последние штрихи 24 декабря 2015 г.

- 24 декабря 2015 г.

- Splunk 6

- 2 июля 2017 г. Установка Splunk 2 июля 2017 г.

- 2 июля 2017 г. Интеграция ISE с Splunk для создания отчетов 2 июля 2017 г.

- 2 июля 2017 г. Интеграция Splunk и eStreamer от Firepower 2 июля 2017 г.

- 2 июля 2017 г. Интеграция WSA с Splunk 2 июля 2017 г.

- 2 июля 2017 г. Cisco Security Suite в Splunk 2 июля 2017 г.

- 2 июля 2017 г. Приложение Cisco Networks Splunk 2 июля 2017 г.

- StealthWatch 9

- 29 мая, 2016 StealthWatch Введение 29 мая, 2016

- 30 мая 2016 г. Установка и настройка StealthWatch 30 мая 2016 г.

- 30 мая 2016 г. StealthWatch 6.8 Веб-панель управления 30 мая 2016 г.

- 30 мая 2016 г. StealthWatch 6.8 Администрирование устройства 30 мая 2016 г.

- 30 мая 2016 г. StealthWatch – Внешний поиск 30 мая 2016 г.

- 30 мая 2016 г. StealthWatch ProxyWatch с WSA 30 мая 2016 г.

- 30 мая 2016 г. StealthWatch 6.8 и интеграция ISE с сертификатом, подписанным CA 30 мая 2016 г.

- 1 июня 2016 г. Клиент StealthWatch SMC, часть 1 – Обзор 1 июня 2016 г.

- 5 июня 2016 г. Группы хостов StealthWatch Часть 1 5 июня 2016 г.

- Тетрация 7

- 4 ноя 2018 Введение в тетратион 4 ноя 2018

- 4 ноя 2018 Tetration – Сопоставление приложений 4 ноя 2018

- 4 ноя 2018 Tetration – Профиль хоста 4 ноя 2018

- 11 ноя 2018 Tetration – больше сопоставлений приложений и создания политик 11 ноя 2018

- 11 ноя 2018 Tetration – динамические политики и обнаружение уязвимостей 11 ноя 2018

- 11 ноя 2018 Tetration – Анализ политики 11 ноя 2018

- 11 ноя 2018 Tetration – Криминалистика и предупреждения 11 ноя 2018

- TrustSec 4

- VPN 7

- 25 июля 2017 г. Безопасность CCIE: Обзор IPSec VPN (IKEv1) 25 июля 2017 г.

- 26 июля 2017 г. Безопасность CCIE: Site-to-Site IOS VPN с криптокартами 26 июля 2017 г.

- 26 июля 2017 г. Безопасность CCIE: устранение неполадок межсайтовой IPSec VPN с помощью криптокарт 26 июля 2017 г.

- 26 июля 2017 г. Безопасность CCIE: обход NAT 26 июля 2017 г.

- 26 июля 2017 г. Безопасность CCIE: Site-to-Site ASA VPN 26 июля 2017 г.

- 2 апреля 2020 г. Состояние ASA VPN, часть 2 – Политика положения 2 апреля 2020 г.

- 2 апреля 2020 г. Состояние ASA VPN, часть 3 – набор политик 2 апреля 2020 г.

- Видео 91

- 5 февраля 2017 г. Обзор лаборатории 5 февраля 2017 г.

- 5 февраля 2017 г. Настройка Server 2012 – AD, DNS, DHCP, CA, шаблоны сертификатов, GPO 5 февраля 2017 г.

- 5 февраля 2017 г. Первоначальная настройка ISE 5 февраля 2017 г.

- 5 февраля 2017 г. Начальная конфигурация FTD, CSR и ASAv 5 февраля 2017 г.

- 7 февраля 2017 г. Конфигурация переключателя 7 февраля 2017 г.

- 19 февраля 2017 г. Профилирование весело! 19 февраля 2017 г.

- 19 февраля 2017 г. Зонд Active Directory 19 февраля 2017 г.

- 19 февраля 2017 г. Проводной 802.1x Конфигурация 19 февраля 2017 г.

- 19 февраля 2017 г. Установка и настройка WLC 19 февраля 2017 г.

- 19 февраля 2017 г. Создание беспроводного SSID с помощью ISE 2.2 19 февраля 2017 г.

- 27 февраля 2017 г. Настройка точки доступа и самостоятельной регистрации гостя 27 февраля 2017 г.

- 27 февраля 2017 г. Конфигурация BYOD 27 февраля 2017 г.

- 28 февраля 2017 г. Обзор AMP для конечных точек и интеграция с ISE 28 февраля 2017 г.

- 28 февраля 2017 г. TACACS + для WLC 28 февраля 2017 г.

- 28 февраля 2017 г. TACACS + для ASA 28 февраля 2017 г.

- 28 февраля 2017 г. TACACS + для IOS 28 февраля 2017 г.

- 28 февраля 2017 г. ISE 2.2 Видимость и положение приложения 28 февраля 2017 г.

- 5 марта 2017 г. Основная инфраструктура и ISE 5 марта 2017 г.

- 5 марта 2017 г. Интеграция огневой мощи и ISE и быстрое сдерживание угроз 5 марта 2017 г.

- 5 марта 2017 г. Интеграция ISE и WSA 5 марта 2017 г.

- 17 марта 2019 г. ISE 2.6 наборов политик и использование групп сетевых устройств 17 марта 2019 г.

- 17 марта 2019 г. Установка Stealthwatch 7.0 17 марта 2019 г.

- 17 марта 2019 г. Стелс-дозор 7.0 Администрирование устройства 17 марта 2019 г.

- 17 марта 2019 г. Обзор политик и сценариев использования Stealthwatch 17 марта 2019 г.

- 18 марта 2019 г. Переключить конфигурацию Netflow для Stealthwatch 18 марта 2019 г.

- 18 марта 2019 г. Конфигурация маршрутизатора Netflow для Stealthwatch 18 марта 2019 г.

- 18 марта 2019 г. Конфигурация FTD Netflow для Stealthwatch 18 марта 2019 г.

- 18 марта 2019 г. Обновление IOS коммутатора Catalyst 9300 18 марта 2019 г.

- 18 марта 2019 г. Настройка Netflow и зашифрованной аналитики угроз на Catalyst 9K 18 марта 2019 г.

- 18 марта 2019 г. Настройка ETA на маршрутизаторах 18 марта 2019 г.

- 18 марта 2019 г. Настройка SNMP для экспортеров в Stealthwatch 18 марта 2019 г.

- 18 марта 2019 г. Интеграция Stealthwatch и ISE через pxGrid – Часть 1 18 марта 2019 г.

- 18 марта 2019 г. Интеграция Stealthwatch и ISE через pxGrid – Часть 2 18 марта 2019 г.

- 18 марта 2019 г. Интеграция Active Directory с Stealthwatch 18 марта 2019 г.

- 18 марта 2019 г. Определение пользовательских приложений внутри Stealthwatch 18 марта 2019 г.

- 19 марта 2019 г. Обзор операций Stealthwatch 19 марта 2019 г.

- 19 марта 2019 г. Настройка вторжений огневой мощи 19 марта 2019 г.

- 20 марта 2019 г. Установка Splunk в Ubuntu 20 марта 2019 г.

- 20 марта 2019 г. Установка приложений на Splunk 20 марта 2019 г.

- 20 марта 2019 г. Настройка приложения Cisco ISE для Splunk 20 марта 2019 г.

- 20 марта 2019 г. Настройка надстройки Cisco eStreamer eNcore для Splunk и Firepower 20 марта 2019 г.

- 20 марта 2019 г. Настройка сетевого приложения Cisco в Splunk 20 марта 2019 г.

- 21 марта 2019 г. Настройка устройств FTD для отправки системного журнала в Splunk 21 марта 2019 г.

- 21 марта 2019 г. 1.45 – Настройка и пошаговое руководство приложения Cisco Security Suite в Splunk 21 марта 2019 г.

- 22 марта 2019 г. Настройка pxGrid на Splunk для быстрого сдерживания угроз с помощью ISE 22 марта 2019 г.

- 22 марта 2019 г. ThreatCentric NAC с Qualys и ISE 22 марта 2019 г.

- 26 марта 2019 г. Внешняя аутентификация RADIUS для FTD и FMC 26 марта 2019 г.

- 26 марта 2019 г. Внешний поиск с помощью огневой мощи 6.3 26 марта 2019 г.

- 27 марта 2019 г. Копирование, резервное копирование и восстановление конфигурации устройства FTD 27 марта 2019 г.

- 27 марта 2019 г. Настройка списков ACL FQDN на Firepower 6.3 27 марта 2019 г.

- 30 марта 2019 г. Расширенное меню поиска и устранения неисправностей FTD 30 марта 2019 г.

- 30 марта 2019 г. Trustsec: Обзор Trustsec и терминологии 30 марта 2019 г.

- 31 марта 2019 г. Trustsec: копаемся в привязках SGT, приоритете и SXP 31 марта 2019 г.

- 31 марта 2019 г. Trustsec: настройка контроля доступа к сетевым устройствам (NDAC) 31 марта 2019 г.

- 1 апреля 2019 г. Trustsec: настройка SXP 1 апреля 2019 г.

- 1 апреля 2019 г. Trustsec: настройка матрицы Trustsec и SGACL 1 апреля 2019 г.

- 2 апреля 2019 г. Trustsec: рекомендации по дизайну, масштабированию и браунфилду 2 апреля 2019 г.

- 24 октября 2019 г. Интеграция Firepower с Cisco Threat Response 24 октября 2019 г.

- 25 октября 2019 г. Установка облачного датчика Stealthwatch 25 октября 2019 г.

- 31 октября 2019 г. Quick ISE XML Profile Creator 31 октября 2019 г.

- 1 нояб.2019 г. Установка датчика Stealthwatch Cloud Raspberry Pi 3 1 нояб.2019 г.

- 1 нояб.2019 г. Создание профиля через API – **** НЕ ДЕЛАЙТЕ ЭТОГО В СРЕДЕ ПРОИЗВОДСТВА ISE **** 1 нояб.2019 г.

- 2 ноя.2019 Интеграция Meraki с облаком Stealthwatch 2 ноя.2019

- 2 ноя.2019 Интеграция зонтика с облаком Stealthwatch 2 ноя.2019

- 2 ноя.2019 Облачная интеграция Stealthwatch с AWS 2 ноя.2019

- 9 нояб.2019 г. Прохождение Stealthwatch Cloud 9 нояб.2019 г.

- 20 марта 2020 г. Развертывание ASAv на vCenter 20 марта 2020 г.

- 20 марта 2020 г. Конфигурация интерфейса ASA 20 марта 2020 г.

- 20 марта 2020 г. Настройка доступа SSH и ASDM на ASA 20 марта 2020 г.

- 20 марта 2020 г. Лицензирование ASAv из интерфейса командной строки 20 марта 2020 г.

- 20 марта 2020 г. Настройка PAT на ASA 20 марта 2020 г.

- 20 марта 2020 г. Настройка ASA Basic RA VPN через интерфейс командной строки 20 марта 2020 г.

- 20 марта 2020 г. Конфигурация ISE для Anyconnect VPN 20 марта 2020 г.

- 27 марта 2020 г. Аутентификация на основе сертификатов SSL VPN с AnyConnect 27 марта 2020 г.

- 27 марта 2020 г. SSL VPN с AnyConnect с использованием аутентификации на основе сертификатов и AAA / ISE 27 марта 2020 г.

- 1 апреля 2020 г. Состояние ASA VPN, часть 1 – Политика предоставления услуг клиентам 1 апреля 2020 г.

- 2 апреля 2020 г. Состояние ASA VPN, часть 2 – Политика положения 2 апреля 2020 г.

- 2 апреля 2020 г. Состояние ASA VPN, часть 3 – набор политик 2 апреля 2020 г.

- 3 июл.2020 г. AMP для конечных точек и интеграции Duo 3 июл.2020 г.

- 3 июл.2020 г. Настройка AMP для интеграции конечных точек с SecureX 3 июл.2020 г.

- 3 июл.2020 г. Настройка интеграции Cisco Defense Orchestrator (CDO) с SecureX 3 июл.2020 г.

- 3 июл.2020 г. Настройка интеграции Stealthwatch Cloud с SecureX 3 июл.2020 г.

- 4 июля 2020 г. Настройка интеграции Stealthwatch Enterprise с SecureX 4 июля 2020 г.

- 4 июля 2020 г. Настройка интеграции сети угроз с SecureX 4 июля 2020 г.

- 4 июля 2020 г. Настройка интеграции Umbrella с SecureX 4 июля 2020 г.

- 4 июля 2020 г. Настройка интеграции VirusTotal с SecureX 4 июля 2020 г.

- 4 июля 2020 г. Настройка интеграции устройства защиты электронной почты (ESA) с SecureX 4 июля 2020 г.

- 4 июля 2020 г. Настройка интеграции устройства управления безопасностью контента (SMA) с SecureX 4 июля 2020 г.

- 8 июл.2020 г. Настройка интеграции Firepower с SecureX 8 июл.2020 г.

- 8 июл.2020 г. Настройка интеграции Cisco Web Security Appliance (WSA) с SecureX 8 июл.2020 г.

- 13 июля 2020 г. Настройка интеграции Tetration с SecureX 13 июля 2020 г.

- WSA 3

- pxGrid 7

- 30 мая 2016 г. StealthWatch 6.8 и интеграция ISE с сертификатом, подписанным CA 30 мая 2016 г.

- 27 июля 2016 г. Интеграция ISE 2.1 и WSA pxGrid с сертификатами, подписанными CA 27 июля 2016 г.

- 12 августа 2016 г. Огневая мощь 6.0 pxGrid интеграция с ISE – сертификат, подписанный CA 12 августа 2016 г.

- 13 августа 2016 г. Интеграция ISE 2.1 и WSA pxGrid с самозаверяющими сертификатами 13 августа 2016 г.

- 2 янв.2017 г. Огневая мощь 6.0 pxGrid интеграция с ISE – самоподписанные сертификаты 2 янв.2017 г.

- 2 янв.2017 г. StealthWatch 6.8 и интеграция ISE с самоподписанным сертификатом 2 янв.2017 г.

- 2 янв.2017 г. Быстрое сдерживание угроз с помощью ISE 2.1 и огневая мощь 6.1 2 янв.2017 г.

: определение, компоненты и примеры

Точка подключения

У вас есть компьютер, и он подключен к проводной или беспроводной сети … это не имеет значения. Если узел определен как точка подключения и ваш компьютер подключен к сети, то по расширению ваш компьютер является сетевым узлом (узлом в сети).Все просто, правда? Если у вас есть подключенный к сети принтер, это тоже сетевой узел. Но какими характеристиками должен обладать сетевой узел?

Сетевой адрес

Сетевой узел должен иметь адрес. Ясно, что вам нужно будет предоставить свой почтовый адрес тем, кто хочет отправлять вам почту. Итак, если кто-то хочет отправить информацию по сети, он должен знать, куда ее отправить. Адрес – это уникальный идентификатор, используемый для правильной маршрутизации данных.

В домашней, офисной или общедоступной беспроводной сети используется тип адреса Media Access Control (MAC) , который встроен в проводную или беспроводную сетевую карту внутри вашего устройства.Думайте об этом как о своем уникальном идентификаторе оборудования.

Когда ваше устройство подключается к Интернету, оно получает адрес Интернет-протокола (IP) через службу, работающую в сети под названием TCP / IP , общий язык («протокол» в компьютерных терминах), используемый для связи с другие устройства в Интернете. Чтобы участвовать в диалоге TCP / IP, вам нужен IP-адрес.

Когда вы подключаетесь к Интернету и получаете IP-адрес, он привязывается к вашему MAC-адресу.Ваш MAC-адрес не меняется, но ваш IP-адрес может меняться в зависимости от того, когда и где вы подключаетесь к Интернету. Например, если вы подключаетесь к Интернету из общедоступной точки доступа Wi-Fi, ваш IP-адрес будет отличаться от того, если вы подключились к Интернету через домашнюю сеть.

Обмен данными в сети

Другая основная характеристика сетевого узла – это способность создавать, отправлять, получать или хранить данные по сетевому маршруту. Итак, чтобы устройство было сетевым узлом, оно должно распознавать сетевой сигнал, обрабатывать его каким-либо образом и иметь возможность пересылать информацию другим устройствам.Согласно этому определению, многие устройства могут быть сетевыми узлами … не только компьютерами, но и приборами, роботами, автомобилями и т. Д.

Некоторые из этих устройств подключаются к Интернету или другим сетям без какого-либо вмешательства человека. Интернет вещей (IoT) – относительно новый термин, который охватывает различные устройства, машины, животных или людей, которые могут быть подключены к сети. Интернет вещей может быть автомобилем с датчиками давления в шинах или диким животным, оснащенным транспондером.

Основы сетевых технологий | IBM

Из этого введения в сети вы узнаете, как работают компьютерные сети, об архитектуре, используемой для проектирования сетей, и о том, как обеспечить их безопасность.

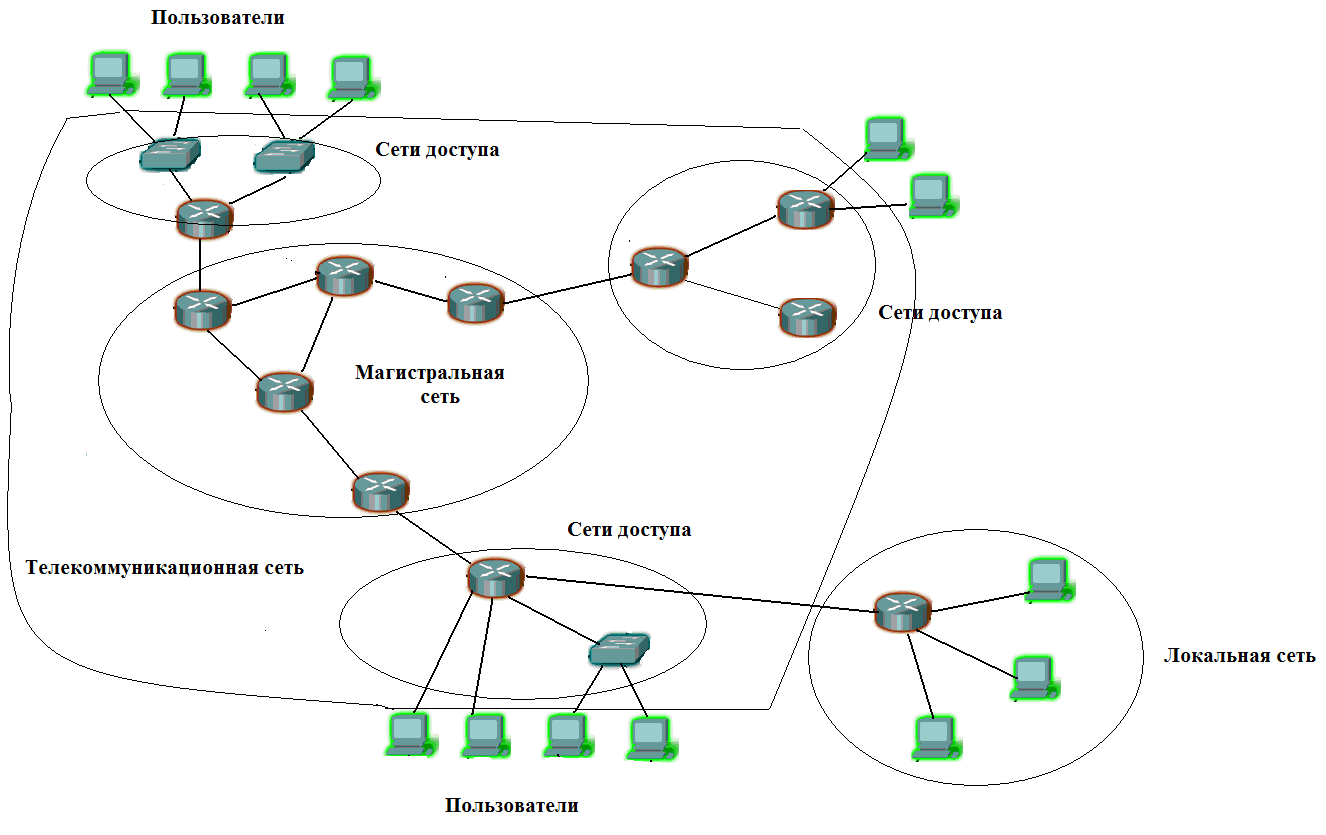

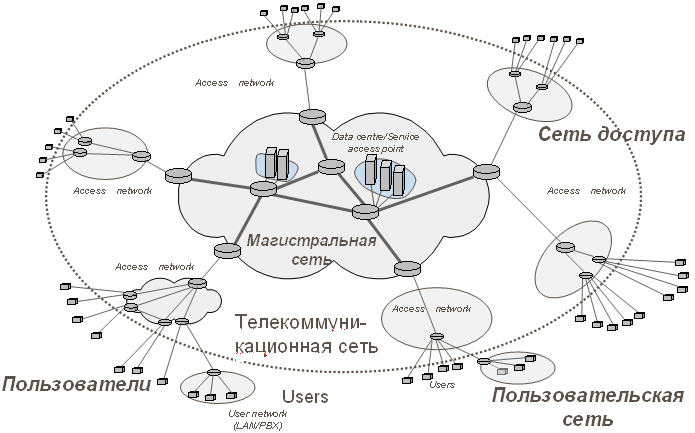

Что такое компьютерная сеть?

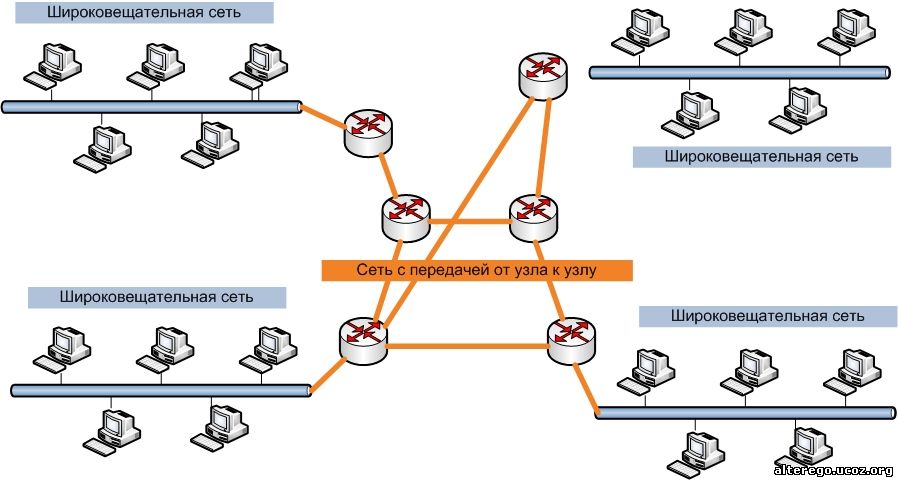

Компьютерная сеть состоит из двух или более компьютеров, которые соединены кабелем (проводным) или Wi-Fi (беспроводным) с целью передачи, обмена или совместного использования данных и ресурсов. Вы строите компьютерную сеть, используя оборудование (например, маршрутизаторы, коммутаторы, точки доступа и кабели) и программное обеспечение (например, операционные системы или бизнес-приложения).

Географическое положение часто определяет компьютерную сеть. Например, LAN (локальная сеть) соединяет компьютеры в определенном физическом пространстве, таком как офисное здание, тогда как WAN (глобальная сеть) может соединять компьютеры на разных континентах.Интернет – крупнейший пример глобальной сети, соединяющей миллиарды компьютеров по всему миру.

Вы можете дополнительно определить компьютерную сеть по протоколам, которые она использует для связи, физическому расположению ее компонентов, способам управления трафиком и ее назначению.

Компьютерные сети позволяют общаться в любых деловых, развлекательных и исследовательских целях. Интернет, онлайн-поиск, электронная почта, обмен аудио и видео, онлайн-торговля, потоковое вещание и социальные сети – все это существует благодаря компьютерным сетям.

Типы компьютерных сетей

По мере развития сетевых потребностей менялись и типы компьютерных сетей, удовлетворяющие этим потребностям. Вот наиболее распространенные и широко используемые типы компьютерных сетей:

LAN (локальная сеть): LAN соединяет компьютеры на относительно небольшом расстоянии, позволяя им обмениваться данными, файлами и ресурсами. Например, LAN может соединить все компьютеры в офисном здании, школе или больнице. Обычно локальные сети находятся в частной собственности и управляются.

WLAN (беспроводная локальная сеть): WLAN похожа на локальную сеть, но соединения между устройствами в сети выполняются по беспроводной сети.

WAN (глобальная сеть): Как следует из названия, глобальная сеть соединяет компьютеры на обширной территории, например, от региона к региону или даже от континента к континенту. Интернет – это крупнейшая глобальная сеть, соединяющая миллиарды компьютеров по всему миру. Обычно вы видите модели коллективного или распределенного владения для управления WAN.

MAN (городская сеть): MAN обычно больше LAN, но меньше WAN. Города и государственные учреждения обычно владеют и управляют MAN.

PAN (персональная сеть): PAN обслуживает одного человека. Например, если у вас есть iPhone и Mac, вполне вероятно, что вы настроили PAN, который обменивается и синхронизирует контент – текстовые сообщения, электронные письма, фотографии и многое другое – на обоих устройствах.

SAN (сеть хранения данных): SAN – это специализированная сеть, которая обеспечивает доступ к хранилищу на уровне блоков – общей сети или облачному хранилищу, которое для пользователя выглядит и работает как накопитель, физически подключенный к компьютеру.(Для получения дополнительной информации о том, как SAN работает с блочным хранилищем, см. Блочное хранилище: полное руководство.)

CAN (сеть кампуса): CAN также называется корпоративной сетью. CAN больше LAN, но меньше WAN. CAN обслуживают такие объекты, как колледжи, университеты и бизнес-городки.